- 首页 > 安全 > 网站安全 > 列表

- 没有过滤ashx 上传1.ashx文件 访问目录 http://localhost/myfile/用户名/1.ashx test code: <%@ WebHandler Language="C#" Class="Handler" %>using System;using System.Web;public class Handler : IHttpHan 2013-12-11

- api/alipay/alipayto.phprequire_once("alipay_config.php");require_once("class/alipay_service.php");require_once(dirname(dirname(dirname(__FILE__)))."/data/db.config.php");require_once(dirname(dirname 2013-12-11

- fanwe团购系统存在XSS可以获得管理员cookie并且进入后台首先在一个商品进去,里面会有退款留言,都会有的就算支付了会有。 然后评论可以添加XSS,管理员每天都会查看,查看的时候就会取得管理员COOkie 然后通过coo 2013-12-11

- Jumbotcms是一套应用广泛的开源.NET的CMS程序,jumbotcms采用微软推荐的多层安全架构,应用广泛,安全系数较高。 这次出现的问题主要是新改的权限认证方面和注射 通过注射,获得cookiess字段,再伪造cookie绕过后台 2013-12-11

- 这个算杂记吧。难得老衲啰嗦一次。最开始是11月27号,突然看到一枚补丁。说是前台上传头像可getshell.立马被吸引住了。通过两份补丁的对比,发现在处理压缩包的过程中出现了一段删除当前文件夹下的全部文件夹。然后 2013-12-11

- 网站:http://www.39.net/ method: 多处同一框架问题触发 比如日志标题内容、个人资料、论坛信息、博客空间资料、相册名称等等 这里就拿个人资料一处分析,其他的地方触发代码和此处类似相同 =================== 2013-12-11

- TCCMS teamcen.com Cookie Injection证明处使用SQLMAP注射成功 /public/Class/Authen.class.php 省略无关代码 请注意添加注释处代码,下同 public static function checkUserLogin() { $_Obj = M("user") 2013-12-09

- passwd字段存在注入风险,选择限制字符长度为30.我想应该有大牛能绕过! 修复方案:过滤吧! 2013-12-09

- 访问控制、防火墙、入侵检测系统,以及入侵防御系统组成了一个完整的应用程序安全防线,向应用程序提供了全方位的保护。但是,这些机制并不能百分之百地防御网络应用程序攻击。因为这些应用程序是基于网络的,网络 2013-12-09

- www.2cto.com:一个ibm上的好几年前的文章随着Web2.0的发展以及Ajax框架的普及,富客户端Web应用(Rich Internet Applications,RIA)日益增多,越来越多的逻辑已经开始从服务器端转移至客户端,这些逻辑通常都是 2013-12-09

- IP太多了,要光在日志里找出哪个是攻击者需要花费很长时间。于是我决定主动去钓鱼黑客,让黑客乖乖把IP告诉我。所谓钓鱼,便是愿者上钩。其实愿不愿也不是谁说了算,只要足够倒霉就OK了。既然黑客喜欢玩Webshe 2013-12-09

- Ametys CMS 3.5.2 (lang parameter) XPath Injection Vulnerability Vendor: Anyware ServicesProduct web page: http://www.ametys.orgDownload: http://www.ametys.org/en/download/ametys-cms.htmlAffected ver 2013-12-09

- 第二日早上。上班的第一件事当然能是登陆服务器看看导出的结果。一共找到1127条日志,我把日志按时间升序排序。第一件事,必须确定这个IP是不是公用的代理之类的 也就是这个IP不是一大堆人在用。 2013-12-09

- 假设自己注册的帐号为A, 想要重置帐号为B的密码 1、找回密码的URL: http://e.vmall.com/login/forgetpwd,如下图所示,在找回密码的第一步填写帐号A的帐户名: 2、在找回密码第二步,填写好短信验证码后,点击 ld 2013-12-09

- 今年来看,任意密码重置确实是一个挺火的项目,在各大小小的网站上,都出现过类似的漏洞,无论是CMS,还是通用型,总会有那么几个! 目录:0x01 先来说说暴力修改密码的漏洞0x02 CMS类的重置0x03 修改密码时,拦截 2013-12-09

- <?php//Code By Safefunction customError($errno, $errstr, $errfile, $errline){ echo "<b>Error number:</b> [$errno],error on line $errline in $errfile<br />"; die();}set_error_handler("customError",E 2013-12-09

- 利用站内的XSS漏洞,结合站内信CSRF进行蠕虫式传播。此方法特点: 1、可XSS+CSRF形成持久蠕虫,可通过编码强制修改用户操作。因modify.html被影响,所以可拦截被感染用户操作。 2、盗用cookie,钓用户,直接偷金矿 2013-12-09

- 首先自己注册一个帐号登入后,选择个人资料设置。 然后用抓包工具截断修改的数据,修改帐号信息就能直接修改任何人的帐号密码。 修改rdqq= 和WWeiID= 就能任意修改绑定手机和qq以及密码 2013-12-09

- 创建个临时会话的网站页面 360.htm,内容是<a target="_blank" href="http://wpa.qq.com/msgrd?v=3 uin= 想攻击的QQ号 site=qq menu=yes"><img border="0" src="http://wpa.qq.com/pa?p=2:想攻击的QQ号:51" alt 2013-12-09

- 疏忽了吧,这里加粉的接口用的是get方法。 这样的程序员该拉出去 tjjtds 。 http://t.163.com/rank/daren 这里加关注的接口 以韩寒微博为例,利用链接 http://t.163.com/user/batchAddFocus?screenNames=hhan 2013-12-09

不看后悔!程序员防御XSS的无奈

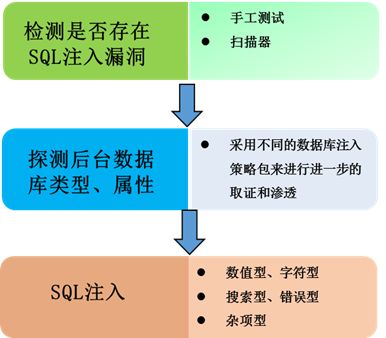

不看后悔!程序员防御XSS的无奈 揭秘Web黑客3种注入点判断方法

揭秘Web黑客3种注入点判断方法 黑客Web脚本注入攻击深度剖析

黑客Web脚本注入攻击深度剖析 全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

粤公网安备 44060402001498号

粤公网安备 44060402001498号