- 首页 > 安全 > 网站安全 > 列表

- 就程序员来说,防御xss攻击主要分为两种方式, 一、是基于xss代码特征 进行防御,二是基于本身脚本程序安全方面的防范。基于特征的代码级xss防御 基于特征的防御是因为xss和 2017-11-15

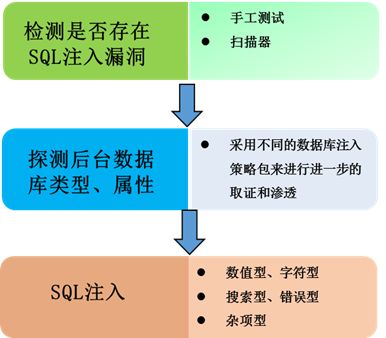

- 特殊注入点的判断 除了常见的注入点判断方法以外,有些脚本系统过滤了单引号等字符,以达 到简单防止脚本注入的目的,如果遇到这样的情况,恶意攻击者将会用以下的方 法 2017-11-10

- 脚本系统是我们最常接触的一种Web应用服务系统。 技术的发展是一个渐变渐进的过程,当下使用B/S模式编写应用程序的技术 正在逐渐推广,但是负责编写程序的程序员水平和 2017-11-10

- 全球WiFi行业协会的WPA 2加密协议存在漏洞,呼吁用户尽快对本身的各种网络设备装置补丁。 2017-10-21

- 苹果公司在美国当地时间本周五下午发布的一份声明中表示,黑客可能会利用苹果移动设备软件存在的一个严重安全漏洞拦截到电子邮件和私密照片及其他加密过的通讯信息 2014-02-24

- 支付宝被曝存在安全漏洞,引发人们对互联网金融安全的关注。随着互联网的迅猛发展,吸引不少黑客“聚集”。尤其是近来火热的互联网金融,面临不少安全威胁,导致不少巨头支付体系不时被爆出现安全问题 2014-02-22

- 国内著名建站工具DEDECMS(织梦者)存在严重漏洞,黑客可以利用该漏洞获得此网站后台最高管理权限,从而窃取网站用户的个人帐号密码等私密信息或上传植入盗号木马病毒进行牟利。由于DEDECMS工具在国内使用率颇高,所以此次漏洞或将对国内百万网站产生威胁 2014-02-21

- 我在某“宝”上曾绑定过一张信用卡,但购买相应的理财产品需要绑定储蓄卡,在我试着要绑定工资卡时,系统告诉我说在银行留的电话不对,需要去银行柜台重新设定,之后才能绑定该储蓄卡,再之后才可以用这张储蓄卡里的钱购买该“宝 2014-02-21

- 漏洞跟踪 发布时间:2013年6月7日 漏洞描述: DedeCMS是一个网站应用系统构建平台,也是一个强大的网站内容管理系统。基于PHP+MySQL的技术架构,完全开源加上强大稳定的 2014-01-23

- 在WEB应用程序安全问题上保持前瞻性和主动性应当成为IT的头等大事。如果WEB应用程序遭受破坏,企业往往会遭受极大损失。对于大型企业,丢失 的不仅仅是金钱,更重要的是声誉的丧失。 2014-01-07

- WP文件夹下有很多重要的文件/目录,你肯定不想别人随便就能访问之。下面是网上常见的一些保护措施: 1)保护.htaccess 文件 .htaccess 文件apache服务器的核心配置文件,功能异常强大,关于其功能可以开一篇新文章 2013-12-23

- 插件的下载地址: http://www.discuz.net/forum.php?mod=viewthread tid=3169556 然后看代码: $doc=$_GET[ #39;doc #39;];$doc="../../../".$doc;$filename=$_GET[ #39;filename #39;]; $ext=$_GET[ #39;ext # 2013-12-23

- 针对此PHP漏洞的尝试,ColdFusion,内容管理系统存在此漏洞是很常见的。在某些情况下,特定的攻击可能会成功,对高价值的服务器,会导致非常显著的数据泄漏。在其他情况下,攻击者将会大规模的操控被感染的主机。 2013-12-23

- 0x01_XSS齐博采用的富文本编辑器为CKeditor,其实本身在其他常见输入点已经做了过滤,但是在fuzz测试的时候发现编辑器在编辑源码提交后未过滤,所以整套系统适用编辑器的地方均可利用比如短消息处(可指定攻击目标 2013-12-23

- [目录] 1 - 前言 2 - 文件Fuzz简介 3 - 文件Fuzz风云录 4 ndash; 展望 5 - 结语 [1] - 前言 自2010年Google承认遭受严重黑客攻击之后,APT高级持续性威胁便成为安全圈子人尽皆知的 时髦名词 r 2013-12-21

- discuz!某自带工具,由于使用不当,可以造成webshell。http://bbs.hjsm.tom.com/convert/ Discuz! X 系列产品升级/转换程序,/convert/include/global.func.php文件中的save_config_file函数过滤不够严格,导致可写 2013-12-21

- 百度bae的java版本权限限制不严格可以判定端口开放情况 bae的沙盒对于java的URL一些方法限制不严格,导致可以判定服务器端口开放情况。 socket.jsp<%@ page language="java" import="java.net.*,java.io.*" pageEn 2013-12-21

- 存储XSS定向攻击,越权 1.学者留言存储XSS被攻击者用户在学者动态浏览留言时即可触发 捕获的cookie: 2.恶意取消用户的粉丝 http://papers.cnki.net/liuyan19880716该用户粉丝8个,其中李阳关注了他 审查元素记住李 2013-12-21

- 首先我去安装最新版, 安装完成。 选择模版管理 - 语言项编辑搜索 用户信息 在用户信息后面加上: 然后确认修改, 访问根目录下user.php 在同目录下生成pcsli.php 一句话密码为:pcsli 2013-12-21

- 初始测试1、使用无害的payload,类似<b>,<i>,<u>观察响应,判断应用程序是否被HTML编码,是否标签被过滤,是否过滤<>等等;2、如果过滤闭合标签,尝试无闭合标签的payload(<b,<i,<marquee)观察响应;3、尝 2013-12-20

不看后悔!程序员防御XSS的无奈

不看后悔!程序员防御XSS的无奈 揭秘Web黑客3种注入点判断方法

揭秘Web黑客3种注入点判断方法 黑客Web脚本注入攻击深度剖析

黑客Web脚本注入攻击深度剖析 全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

粤公网安备 44060402001498号

粤公网安备 44060402001498号