- 首页 > 安全 > 网站安全 > 列表

- //php 批量过滤post,get敏感数据 if (get_magic_quotes_gpc()) {$_GET = stripslashes_array($_GET);$_POST = stripslashes_array($_POST);}function stripslashes_array( $array) {while(list($key,$var) = each( 2013-12-20

- 杰奇CMS 1.7商业版用了Zend加密,批量解密后,发现程序员用了几个函数,使得这套系统基本没了注入漏洞。在判断ip时,程序员将.过滤再判断是否是为数字,值得借鉴。 class criteria extends criteriaelement{ v 2013-12-20

- 最近想给学弟学妹赞助点主机,正好我的VPS资源尚有不少。在提供之前,先检查一下自己的vps安全性,检查以后吓自己一跳。 先说明一下我的VPS状况: debian Linux 2.6.32-5-686-bigmem #1 SMP Sun Sep 2 2013-12-20

- 0x01 什么是上传漏洞很多cms为了丰富自己的功能都提供了上传头像、上传图片等功能。但如果上传的内容没有做好过滤,则等于说给了攻击者一个执行任意代码的途径。比如攻击者可以在上传一个含有恶意代码的文件,伪 2013-12-20

- 平行权限问题,订单查看已做控制,但是取消订单未控制。 测试客户端是官网下的andorid版v1.3.1,暂无IOS设备。 账号A登陆后设置手机代理后捕获如下数据包 修改ordered为账号B的订单ordered账号B订单被取消。 如果 2013-12-20

- 人人网应用虽然经过授权,但是个人认为授权访问相册并不代表应用可以随意访问用户所有照片包括加密相册。况且在API文档中也明确表明访问加密相册应用需要传递密码,但是人人网开放平台却不检验这一参数,造成应用可 2013-12-20

- 评论用户昵称没过滤,以官方demo为例。 http://www.uyan.cc/demo 把QQ昵称改成<svg/onload=alert(document.cookie)> 选择QQ登录,发表一条评论。 没过滤 弹窗 获取cookie 2013-12-20

- 经常在wooyun看到 漫游内网 之类的漏洞,那么这样的漏洞一般是怎么产生的呢?Demo1:未经校验的url重定向import java.io.IOException;import javax.servlet.ServletException;import javax.servlet.ht 2013-12-20

- 产品: InstantCMSVendor: InstantSoft影响版本1.10.3 及之前版本已测试版本: 1.10.3缺陷类型: SQL Injection [CWE-89]解决方案: 官方已修复Discovered and Provided: High-Tech Bridge Security Research Lab ( ht 2013-12-20

- 随着网络时代的飞速发展,网络安全问题越来越受大家的关注,而SQL注入的攻击也随着各种防注入的出现开始慢慢的离我们而去,从而XSS跨站脚本攻击也慢慢的开始在最近几年崛起,也应对了 #39;没有绝对的安全 #39;这 2013-12-17

- 前面我们说到了反射性XSS的发掘,里面涉及了很多javascript的东西,也许有些孩童们看不懂里面的代码到底是什么回事。今天,我们就来认识一下什么是javascript。首先说之前要说明一点,javascript和Java半毛钱关系都 2013-12-17

- 漏洞系统:http://pda.zto.cn登陆框过滤不严格,加单引号报错。 抓包丢到SQLMAP看看。AWVS或者netspark也扫出来了,还有短文件名漏洞。 看来是aspx+oracle了。 current database: #39;ztopda #39; [1 2013-12-17

- Discuz! --X2/X2.5低权限用户修改搞权限用户密码漏洞 涉及 Discuz! X2/X2.5 X3未做测试。 (涉及网站 http://bbs.xiangyang.net 副站长:风的方向 密码:zhoujx626 ) (网站管理员:admin 密码不知道 修改后密码 2013-12-17

- 乐视APP缺陷导致2000W用户任意登录 登录抓包吧 GET /android/dynamic.php?mod=passport ctl=index act=getUserByID uid=2* pcode=010210000 version=5.0 HTTP/1.1 Host: dynamic.app.m.letv.com Connection: k 2013-12-17

- 唯品会小礼包(任意文件上传及弱口令)apache采用system账号启动,数据库采用root账号连接。内网额! 1. URL:http://121.***.***.122:8090/ 采用的是通达OA系统,存在任意文件上传漏洞; <form enctype="multipa 2013-12-17

- 漏洞网站:http://wap.sina.com.cn/ http头部信息 GET /cms/search.php?fid=10 from=154000 key=%D7%D4%D3%C9%B7%C9%CF%E8 mcid= mediaType=2%20AND%203*2*1%3d6%20AND%2012%3d12 page=2 pid=3075_14444 pl=view p 2013-12-17

- 大汉版通JCMS内容管理系统某处参数未经处理即入库查询导致SQL注射漏洞产生,可利用来登录后台等,当前测试存在该漏洞的版本为JCMS2010。 1. 大汉版通JCMS内容管理系统(JCMS2010)默认后台登录页中由于用户名未经处理 2013-12-17

- 引入:上文中我们的例子是研究了来自内部的XSS攻击,通过输送一段有害js代码到受害者的机器,让其在受害者的域上运行这段有害JS代码来得到入侵目的。现在我们来看下来自外部的XSS攻击。 实践:下面还是按照惯例,我 2013-12-15

- 引入: 上文中我们的例子是研究了来自内部的XSS攻击,通过输送一段有害js代码到受害者的机器,让其在受害者的域上运行这段有害JS代码来得到入侵目的。现在我们来看下来自外部的XSS攻击。 实践: 下面还是按照惯例 2013-12-15

不看后悔!程序员防御XSS的无奈

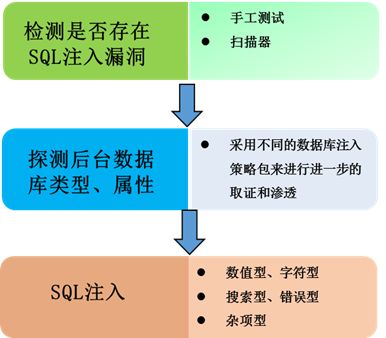

不看后悔!程序员防御XSS的无奈 揭秘Web黑客3种注入点判断方法

揭秘Web黑客3种注入点判断方法 黑客Web脚本注入攻击深度剖析

黑客Web脚本注入攻击深度剖析 全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

粤公网安备 44060402001498号

粤公网安备 44060402001498号