- 首页 > 安全 > 网站安全 > 列表

- XSS 叫跨站脚本攻击(Cross Site Script),那么XSS原本应该叫做CSS,但是由于CSS的简称已经被 连级样式表 使用了,所以就换个称谓XSS。为什么叫做跨站脚本攻击呢?它的意思就是在别人的网站上嵌入脚本,而这个脚本 2013-12-15

- 漏洞类型:文件上传 利用方法 inurl:"/wp-content/themes/agritourismo-theme/"inurl:"/wp-content/themes/bordeaux-theme/"inurl:"/wp-content/themes/bulteno-theme/"inurl:"/wp-content/themes/oxygen-theme/" 2013-12-15

- from:Remote Code Execution exploit in WordPress 3.5.1(ps:老外也有几分标题党的意思,虽然是wordpress本身留下的坑,但是目前的利用还是需要安装的插件踩到了这个坑,才会被利用成功,并且要进入后台 hell 2013-12-15

- 引入:前面我们分2篇文章分别探讨了来自外部的XSS攻击和来自内部的XSS攻击,现在我们来专门探讨如何防范来自内部的XSS攻击。 实践:其实从 http://www.2cto.com/Article/201312/264736.html 文章中可以看出 2013-12-15

- 利用榜单,推荐理由中的超链功能+大众点评移动门户网站的反射型xss,实现持久型XSS,可以获取到用户的cookie信息。 通过看似无危害的两个漏洞组合利用实现高危害的持久型XSS。 找到一个热门的商户,加入榜单,在 2013-12-13

- CmsEasy是一款基于PHP+Mysql架构的网站内容管理系统,也是一个PHP开发平台。它采用模块化方式开发,功能易用便于扩展,可面向大中型站点提供重量级网站建设解决方案,目前CmsEasy已经越来越多地被应用到各大中型商 2013-12-13

- 分析了下 漏洞播报:ShopXp网店系统 v3.x 越权+SQL注射 这个漏洞,顺便发到博客来吧。 漏洞存在于/admin/pinglun.asp 文件 <!--#include file="xp.asp"--><html><head><title><%=webname%>--用户评论</title><me 2013-12-13

- 搜狗图片搜索功能未对图片url进行有效控制,导致可以利用其访问搜狗内网。 搜狗搜索图片功能,会根据url去访问相应服务器上的图片:但是这个功能没有对访问的url地址进行有效控制,如果提交类似下面这样的url,就可 2013-12-13

- 测试的站:gss.hisense.com google了一下:看到这个站上有JBOSS应用,而且jmx-console可以未授权就能访问,想看看到底修复了没,结果发现还是可以部署webshell。测试发现很早那个和最近这个都存在。 1)jmx-consol 2013-12-13

- 关于abcEditor的相关介绍:http://www.baidu.com/s?tn=baiduhome_pg ie=utf-8 bs=abcEditor f=8 rsv_bp=1 wd=abcEditor 最新版下载地址:http://down.chinaz.com/soft/33653.htm这个轻编辑器只有三个文件,唯一的P 2013-12-13

- 这中间起到最关键作用的就是HttpServletRequestWrapper首先创建一个类继承HttpServletRequestWrapper。然后重写getAttribute,getParameter,getParameterValues,getParameterMap这几个方法。 public class OpReques 2013-12-12

- source/index/shopse.php extract($_GET);//变量覆盖$gid=intval($_GET[ #39;gid #39;]);$gcate[$gid]=$gcate[$gid]?$gcate[$gid]:0;$_GET[ #39;a #39;]=$_GET[ #39;a #39;]?htmlspecialchars(trim($_GET[ #39;a # 2013-12-12

- 后台的xp.asp没有过滤啊,前台进行过滤。 但是这个文件忘了做权限设置 注射点 http://192.168.1.106/admin/pinglun.asp?id=71 UNION SELECT 1,2,admin,4,5,6,7,8,9,password,11 from shopxp_admin 修复方案:权限 2013-12-12

- 中粮WEB上权健控制的很不错了现在,但是移动端中粮我买网APP仍然存在越权行为。 IOS客户端任意用户地址删除和修改! 用户1:id=4798388 用户2 在ios app 上对地址簿进行修改操作同时抓包 修改此处id值为4798388 2013-12-12

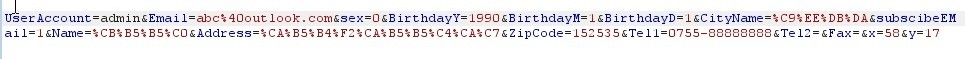

- 1、问题站点:http://www.516itravel.com/深航旅游网 2、在 查询及修改个人资料 抓包将用户名abbbbc篡改用户名为admin 3、篡改成功后可使用abbbbc原先的密码登录admin账号(怀疑是后台直接把abbbbc账户 2013-12-12

- 貌似你们只过滤了<script>这个字符,问题在【知识库】 我要提问 标题插XSS代码,先来个弹窗吧 <img src=1 onerror=alert(1)> http://faq.xiaomi.cn/q-47162.html在分类中还可以弹窗 http://faq.xiaomi.cn/c-6.html 2013-12-12

- 一般来讲,网站安全无非是服务器安全加固、网站安全加固、日常管理三个方面的内容,这儿以discuz论坛为例简单的介绍下服务器安全加固确保网站安全首先要保证服务器各项组件的安全,如discuz服务器的一般组件有 2013-12-12

- 17k旗下书香中国 社区频道 http://125.39.193.136/ 在用户头像处,只对前端做了限制,服务器端无限制,可直接抓包改包上传jsp shell shellhttp://125.39.193.136/userHeadImg/2013/12/06/cd.jsp 数据库 2013-12-12

- Kamkar近日在Github上发布了一款软件并附上指导教程,教你如何修改无人机设置,使之认证失效并对其进行攻击。该Perl软件名为SkyJack,运行在 Raspberry Pi上并使用其它开源软件来劫持飞行器。 这一新闻让我对此人非 2013-12-11

- htmlspecialchars()函数只对 、 rsquo;、 、<、>符号进行转译成html特殊符号 我们可以通过url编码对带有连接的标记进行攻击: <a href="<?php echo htmlspecialchars("javascript:alert(1)",ENT_QUOTES); 2013-12-11

不看后悔!程序员防御XSS的无奈

不看后悔!程序员防御XSS的无奈 揭秘Web黑客3种注入点判断方法

揭秘Web黑客3种注入点判断方法 黑客Web脚本注入攻击深度剖析

黑客Web脚本注入攻击深度剖析 全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

粤公网安备 44060402001498号

粤公网安备 44060402001498号