- 首页 > 安全 > 系统安全 > 列表

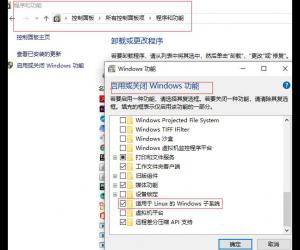

- 海豚手机浏览器存在远程命令执行漏洞(js代码执行系统命令) 漏洞存在于海豚浏览器中,不需要root即可,addJavascriptInterface导出多处。 addJavascriptInterface导出到js中使用java类,可以反射导致命令执行等等利 2013-12-09

- 版本:金山卫士4.6正式版 环境:winxp sp3 //杀毒规则文件 C:/Program Files/ksafe/kusrtrst.dat //主动防御 C:/Program Files/ksafe/cfg/ksfmon.ini [option]leak_monitor=1risk_monitor=1process_monitor=1udisk_m 2013-12-09

- 1. POC<html><body><table id="test"> <tr></tr> </table><script>Math.tan(2,3);var test = document.getElementById("test");Math.sin(0);var x = test.cells.item(0);Math.cos(0);test.outerText = &am 2013-12-09

- 现在国内大多数的IDC服务提供商多不胜数,参差不齐,现在不讨论其安全问题。你在买服务器的同时是否检测过商家给你的机器配置是否真的是真是的呢?真的是Q9300 4G吗?真的是Q9300 8G吗?真的是i5,i7的吗?Linux就不 2013-12-09

- 易信的组件使用不当存在信息泄露漏洞、弹窗,恶意攻击者可能可以使用这个漏洞窃取用户隐私,或者弹一些恶意构造的广告启动界面WelcomeActivity是导出的, WelcomeActivity的.method private h()V存在如下smali: Li 2013-12-09

- 1. Poc<html><script>var event2 = null;function test(){event2 = document.createEventObject(event);document.getElementById("x").innerHTML = "foo"; // 删除初始化了事件的元素window.setTimeout(test2, 10 2013-12-09

- 1. POC <html> < body> < div style="position: absolute; top: -999px;left: -999px;"> <link href="css.css" rel="stylesheet" type="text/css" /> </body></html> css.c 2013-12-09

- 对于杀毒软件而言,ring0就是最后的阵地了,木马病毒都ring0了基本就全免杀了。配合我上次提到的修改覆盖配置文件的方法,在ring0解析磁盘,伪造一个白名单覆盖掉当前白名单,一切主动防御都没意思了。 写个程序枚 2013-12-09

- 1. Poc <HTML><BODY><script> var arrr = new Array(); arrr[0] = window.document.createElement("img"); arrr[0]["src"] = "W";</script><iframe src="CVE-2012-4969.HTML"></if 2013-12-09

- 其实这次还是规则的问题,只是呢,和第一次绕的不同之处在于,这个规则不在baiduSd.exe触发了,很可能是 半白名单 的系统进程里. 其实标题应该改为任意写注册表,这里我写了自启动驱动的注册表 前提 2013-12-09

粤公网安备 44060402001498号

粤公网安备 44060402001498号