ADSL与IPsec/IKE相结合的组网应用

ADSL与IPsec/IKE相结合的组网应用

1. 组网需求

本例将IPsec和ADSL相结合,是目前实际中广泛应用的典型案例。

l Router B通过ADSL卡直接连接公网的DSLAM接入端,作为PPPoE的client端。RouterB从ISP动态获得的IP地址为私网地址,故Router A、Router B都需要配置NAT穿越。

l 总公司局域网通过Router A接入到ATM网络。

l 为了保证信息安全采用IPsec/IKE方式创建安全隧道。

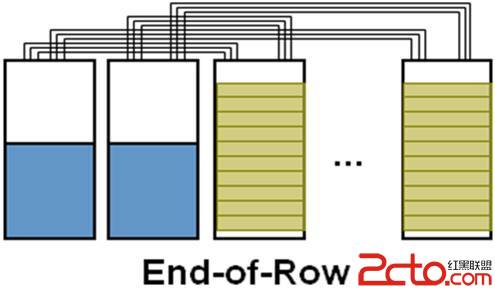

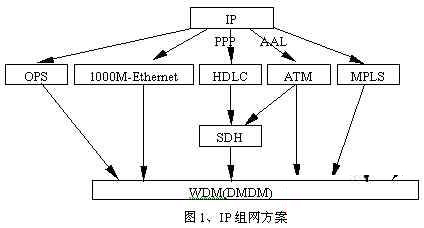

2. 组网图

图2-5 ADSL与IPsec/IKE相结合的组网应用

3. 配置步骤

(1) 配置Router A

# 配置本端安全网关设备名称。

<RouterA> system-view

[RouterA] ike local-name routera

# 配置ACL。

[RouterA] acl number 3101

[RouterA-acl-adv-3101] rule 0 permit ip source 172.16.0.0 0.0.0.255 destination 192.168.0.0 0.0.0.255

[RouterA-acl-adv-3101] quit

# 配置IKE安全提议。

[RouterA] ike proposal 1

[RouterA-ike-proposal-1] authentication-algorithm sha

[RouterA-ike-proposal-1] authentication-method pre-share

[RouterA-ike-proposal-1] encryption-algorithm 3des-cbc

[RouterA-ike-proposal-1] dh group2

# 配置IKE对等体peer。

[RouterA] ike peer peer

[RouterA-ike-peer-peer] exchange-mode aggressive

[RouterA-ike-peer-peer] pre-shared-key abc

[RouterA-ike-peer-peer] id-type name

[RouterA-ike-peer-peer] remote-name routerb

[RouterA-ike-peer-peer] nat traversal

[RouterA-ike-peer-peer] quit

# 创建IPsec安全提议prop。

[RouterA] ipsec proposal prop

[RouterA-ipsec-proposal-prop] encapsulation-mode tunnel

[RouterA-ipsec-proposal-prop] transform esp

[RouterA-ipsec-proposal-prop] esp encryption-algorithm 3des

[RouterA-ipsec-proposal-prop] esp authentication-algorithm sha1

[RouterA-ipsec-proposal-prop] quit

# 创建安全策略policy并指定通过IKE协商建立SA。

[RouterA] ipsec policy policy 10 isakmp

# 配置安全策略policy引用IKE对等体peer。

[RouterA-ipsec-policy-isakmp-policy-10] ike-peer peer

# 配置安全策略policy引用访问控制列表3101。

[RouterA-ipsec-policy-isakmp-policy-10] security acl 3101

# 配置安全策略policy引用IPsec安全提议prop。

[RouterA-ipsec-policy-isakmp-policy-10] proposal prop

[RouterA-ipsec-policy-isakmp-policy-10] quit

# 配置IP地址。

[RouterA] interface serial 2/0/1

[RouterA-Serial2/0/1] ip address 100.1.1.1 255.255.255.0

[RouterA-Serial2/0/1] ipsec policy policy

[RouterA-Serial2/0/1] quit

# 配置以太网口。

[RouterA] interface gigabitethernet 1/0/1

[RouterA-GigabitEthernet1/0/1] ip address 172.16.0.1 255.255.255.0

[RouterA-GigabitEthernet1/0/1] quit

# 配置到分公司局域网的静态路由。

[RouterA] ip route-static 192.168.0.0 255.255.255.0 serial 2/0/1

(2) 配置Router B

# 配置本端安全网关的名称。

<RouterB> system-view

[RouterB] ike local-name routerb

# 配置ACL。

[RouterB] acl number 3101

[RouterB-acl-adv-3101] rule 0 permit ip source 192.168.0.0 0.0.0.255 destination 172.16.0.0 0.0.0.255

[RouterB-acl-adv-3101] quit

# 配置IKE安全提议。

[RouterB] ike proposal 1

[RouterB-ike-proposal-1] authentication-algorithm sha

[RouterB-ike-proposal-1] authentication-method pre-share

[RouterB-ike-proposal-1] encryption-algorithm 3des-cbc

[RouterB-ike-proposal-1] dh group2

# 配置IKE对等体peer。

[RouterB] ike peer peer

[RouterB-ike-peer-peer] exchange-mode aggressive

[RouterB-ike-peer-peer] pre-shared-key abc

[RouterB-ike-peer-peer] id-type name

[RouterB-ike-peer-peer] remote-name routera

[RouterB-ike-peer-peer] remote-address 100.1.1.1

[RouterB-ike-peer-peer] nat traversal

[RouterB-ike-peer-peer] quit

# 创建IPsec安全提议prop。

[RouterB] ipsec proposal prop

[RouterB-ipsec-proposal-prop] encapsulation-mode tunnel

[RouterB-ipsec-proposal-prop] transform esp

[RouterB-ipsec-proposal-prop] esp encryption-algorithm 3des

[RouterB-ipsec-proposal-prop] esp authentication-algorithm sha1

[RouterB-ipsec-proposal-prop] quit

# 创建安全策略policy并指定通过IKE协商建立SA。

[RouterB] ipsec policy policy 10 isakmp

# 配置安全策略policy引用IKE对等体peer。

[RouterB-ipsec-policy-isakmp-policy-10] ike-peer peer

# 配置安全策略policy引用访问控制列表3101。

[RouterB-ipsec-policy-isakmp-policy-10] security acl 3101

# 配置安全策略policy引用IPsec安全提议prop。

[RouterB-ipsec-policy-isakmp-policy-10] proposal prop

[RouterB-ipsec-policy-isakmp-policy-10] quit

# 配置拨号访问控制列表。

[RouterB] dialer-rule 1 ip permit

# 创建Dialer0,使用由ISP分配的用户名和密码进行拨号和PPP认证的相关配置,并配置MTU。

[RouterB] interface dialer 0

[RouterB-Dialer0] link-protocol ppp

[RouterB-Dialer0] ppp pap local-user test password simple 123456

[RouterB-Dialer0] ip address ppp-negotiate

[RouterB-Dialer0] dialer user 1

[RouterB-Dialer0] dialer-group 1

[RouterB-Dialer0] dialer bundle 1

[RouterB-Dialer0] ipsec policy policy

[RouterB-Dialer0] mtu 1492

[RouterB-Dialer0] quit

# 配置到总公司局域网的静态路由。

[RouterB] ip route-static 172.16.0.0 255.255.255.0 dialer 0

# 配置以太网口。

[RouterB] interface gigabitethernet 1/0/1

[RouterB-GigabitEthernet1/0/1] tcp mss 1450

[RouterB-GigabitEthernet1/0/1] ip address 192.168.0.1 255.255.255.0

[RouterB-GigabitEthernet1/0/1] quit

# 对ADSL卡的ATM口进行配置。

[RouterB] interface atm 1/0/1

[RouterB-Atm1/01/] pvc 0/100

[RouterB-atm-pvc-Atm1/0/1-0/100] map bridge virtual-ethernet 0

[RouterB-atm-pvc-Atm1/0/1-0/100] quit

# 配置VE口。

[RouterB] interface virtual-ethernet 0

[RouterB-Virtual-Ethernet0] pppoe-client dial-bundle-number 1

[RouterB-Virtual-Ethernet0] mac-address 0011-0022-0012

2.12 常见错误配置举例

配置参数建立IPsec安全隧道时,可以打开IKE的Error调试开关,帮助我们查找配置问题。其命令是:

<Router> debugging ike error

2.12.1 非法用户身份信息

1. 故障现象

非法用户身份信息

2. 故障分析

用户身份信息是发起IPsec通信的用户用来标识自己的数据。在实际应用中我们可以通过用户身份标识实现对不同的数据流建立不同的安全隧道进行保护。目前我们是通过用户的IP地址和名字来标识用户。

可以看到调试信息:

got NOTIFY of type INVALID_ID_INFORMATION

或者

drop message from A.B.C.D due to notification type INVALID_ID_INFORMATION

3. 处理过程

检查协商两端接口上配置的安全策略中的ACL内容是否相容。建议用户将两端的ACL配置成互为镜像的。ACL镜像的含义请参考IPsec配置中“配置访问控制列表”内容。

2.12.2 提议不匹配

1. 故障现象

提议不匹配

2. 故障分析

可以看到调试信息:

got NOTIFY of type NO_PROPOSAL_CHOSEN

或者:

drop message from A.B.C.D due to notification type NO_PROPOSAL_CHOSEN

协商双方没有可以匹配的提议。

3. 处理过程

对于阶段1,检查IKE proposal是否有与对方匹配的。对于阶段2协商,检查双方接口上应用的IPsec安全策略的参数是否匹配,引用的IPsec安全提议的协议、加密算法和认证算法是否有匹配的。

2.12.3 无法建立安全隧道

1. 故障现象

无法建立安全隧道

2. 故障分析

实际应用中有时会发现在不稳定的网络状态下,安全隧道无法建立或者存在安全隧道却无法通信,而且检查双方的ACL的配置正确,也有匹配的提议。

这种情况一般是安全隧道建立好以后,有一方的设备重启造成的。

3. 处理过程

l 使用display ike sa命令检查双方是否都已建立阶段1的SA。

l 使用display ipsec sa policy命令查看接口上的安全策略是否已建立了IPsec SA。

l 根据以上两步的结果查看,如果有一方存在的SA在另一方不存在的情况,使用reset ike sa命令清除错误存在的SA,重新发起协商。

2.12.4 ACL配置错误

1. 故障现象

ACL配置错误,导致协商成功之后数据流不通

2. 故障分析

多台设备之间先后建立不同的安全隧道,出现同一设备有不同对端的情况。若此设备不配置ACL规则,则分别由对端发起报文来与之建立保护粒度不同的安全隧道。由于安全隧道的优先级由它们创建的顺序决定,当这一设备的出方向报文首先匹配到较粗粒度的安全隧道时,将导致此设备无法与其它较细粒度对端互通。

3. 处理过程

为避免这种情况发生,当同一设备有不同对端时,建议用户在此设备上配置ACL来区别数据流,且与不同对端尽量避免配置有重复范围的ACL子规则。若需要有重复范围的子规则,应该将细粒度的子规则配置为较高的优先级。

报名学习加微信/QQ 1602007,关注《东方联盟网》微信公众号

>更多相关文章

- 07-30单模光纤与多模光纤不同及选择方法

- 07-30专家教你如何分辨劣质线缆

- 07-30最新45种光纤、光缆传统知识

- 07-30揭秘光纤施工的7宗罪

- 07-30教你怎么区分双屏网线和非屏蔽网线

- 07-30综合布线里经常使用的3大布线系统详解

- 07-30网桥和无线网桥的概念及架设方案

- 07-30弱电工程双绞线使用注意点及常见问题汇总

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-08岚图汽车:一季度海外订单同比增长205%

- 04-08小米汽车回应大家关心的问题:事故车起火并

- 03-29黑客组织攻击纽约大学官网,泄露 300万学生

- 03-29阿里妈妈广告自研AI模型LMA升级至万亿级参数

- 03-29筑牢食品安全防线 构建放心消费环境

相关文章

24小时热门资讯

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号