局域网iptables初探技术

iptables初探

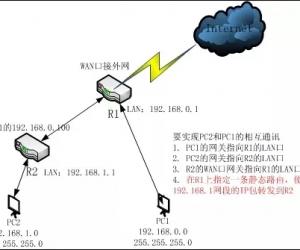

因为某些原因,为了让自己的机器可以上网必须通过同事的一个IP 192.168.1.34

本机IP为192.168.1.54

还有一台机器IP为192.168.1.44

同事192.168.1.34增加了一条路由表

iptables -t nat -A POSTROUTING -s 192.168.1.54 -o eth0 -j SNAT --to 192.168.1.34

我的192.168.1.54 既可以将本机的网关gateway 设置成192.168.1.34 后上网了

于是我自己尝试把我192.168.1.44的数据包通过192.168.1.54 转发到 192.168.1.34 上上网

iptables -t nat -A POSTROUTING -s 192.168.1.44 -o eth0 -j SNAT --to 192.168.1.54

在我的本机(192.168.1.54)执行上述命令,理论上可以进行上网了

查看 iptables 的nat 表 信息如下

debian:~# iptables -t nat -L

Chain PREROUTING (policy ACCEPT)

target prot opt source destination

Chain POSTROUTING (policy ACCEPT)

target prot opt source destination

SNAT all -- 2013-1022-1630.local anywhere to:192.168.1.54

Chain OUTPUT (policy ACCEPT)

target prot opt source destination

可是将192.168.1.44的gateway 设置为192.168.1.54 就是上不去,郁闷了

于是尝试修改目的NAT

iptables -t nat -D POSTROUTING -s 192.168.1.44 -o eth0 -j SNAT --to 192.168.1.54 // 删除添加的源NAT

添加

iptables -t nat -A PREROUTING -s 192.168.1.54 -i eth0 -j DNAT --to 192.168.1.44

还是不行,但是比较有意思的时我的192.168.1.54上有一个HTTP服务,于是我在192.168.1.44 上的

HTTP请求被响应了,打入所有的网址都显示 It works.

我本机的80端口 占用情况,我确实有个小lighttpd HTTP服务器,感觉有点意思。

debian:~# lsof -i:80

COMMAND PID USER FD TYPE DEVICE SIZE NODE NAME

chrome 4065 zz 182u IPv4 1172731 TCP debian:33229->117.79.157.251:www (ESTABLISHED)

chrome 4065 zz 260u IPv4 1172394 TCP debian:54820->117.79.157.201:www (ESTABLISHED)

lighttpd 7536 www-data 4u IPv6 905182 TCP *:www (LISTEN)

偶然间在网上发现需要开启

/proc/sys/net/ipv4/ip_forward

执行

echo 1 > /proc/sys/net/ipv4/ip_forward

删除上述的转发

iptables -t nat -D PREROUTING -s 192.168.1.54 -i eth0 -j DNAT --to 192.168.1.44

重新添加

iptables -t nat -A POSTROUTING -s 192.168.1.44 -o eth0 -j SNAT --to 192.168.1.54

192.168.1.44 可以通过 192.168.1.54 然后通过192.168.1.34 流畅的上网了。

下面时一些网上摘抄的

nat表需要的三个链:

1.PREROUTING:可以在这里定义进行目的NAT的规则,因为路由器进行路由时只检查数据包的目的ip地址,所以为了使数据包得以正确路由,我们必须在路由之前就进行目的NAT;

2.POSTROUTING:可以在这里定义进行源NAT的规则,系统在决定了数据包的路由以后在执行该链中的规则。

3.OUTPUT:定义对本地产生的数据包的目的NAT规则。

需要用到的几个动作选项:(真是环境中用大写)

redirect 将数据包重定向到另一台主机的某个端口,通常用实现透明代理和对外开放内网某些服务。

snat 源地址转换,改变数据包的源地址

dnat 目的地址转换,改变数据包的目的地址

masquerade IP伪装,只适用于ADSL等动态拨号上网的IP伪装,如果主机IP是静态分配的,就用snat

PRERROUTING:DNAT 、REDIRECT (路由之前)只支持-i,不支持-o。在作出路由之前,对目的地址进行修改

POSTROUTING:SNAT、MASQUERADE (路由之后)只支持-o,不支持-i。在作出路由之后,对源地址进行修改

OUTPUT:DNAT 、REDIRECT (本机)DNAT和REDIRECT规则用来处理来自NAT主机本身生成的出站数据包.

nat不同动作的配置

1)MASQUERADE:是动态分配ip时用的IP伪装:在nat表的POSTROUTING链加入一条规则:所有从ppp0口送出的包会被伪装(MASQUERADE)

iptables -t nat -A POSTROUTING -o ppp0 -j MASQUERADE

要想系统启动时自动实现nat,在/etc/rc.d/rc.local文件的末尾添加

#echo "1">/proc/sys/net/ipv4/ip_forward

#/sbin/iptables -t nat -A POSTROUTING -o ppp0 -j MASQUERADE

2) SNAT:一般正常共享上网都用的这个。

所有从eth0(外网卡)出来的数据包的源地址改成61.99.28.1(这里指定了一个网段,一般可以不指定)

iptables -t nat -A POSTROUTING -s 192.168.1.0/24 -o eth0 -j SNAT --to 61.99.28.1

3)DNAT:目的nat 做智能DNS时会用到

智能DNS:就是客户端在dns项里无论输入任何ip,都会给他定向到服务器指定的一个dnsip上去。

在路由之前所有从eth0(内网卡)进入的目的端口为53的数据包,都发送到1.2.3.4这台服务器解析。

iptables -t nat -I PREROUTING -i eth0 -p udp --dport 53 -j DNAT --to-destination 1.2.3.4:53

iptables -t nat -I PREROUTING -i eth0 -p tcp --dport 53 -j DNAT --to-destination 1.2.3.4:53

4)REDIRECT:重定向,这个在squid透明代理时肯定要用到它

所有从eth1进入的请求80和82端口的数据,被转发到80端口,由squid处理。

iptables -t nat -A PREROUTING - -i eth1 -p tcp -m multiport --dports 80,82 -j REDIRECT --to-ports 80

报名学习加微信/QQ 1602007,关注《东方联盟网》微信公众号

>更多相关文章

- 09-24什么是ARP地址?什么是ARP攻击?如何利用ARP命令解决网络故障

- 09-24100 个网络基础知识普及,看完成半个网络高手

- 09-24IP地址分配与中继设备

- 09-24不同网段的弱电系统设备之间如何互访?

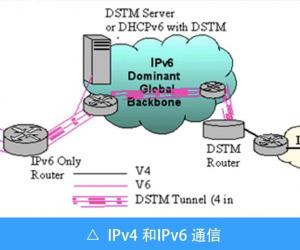

- 09-24这些APP已经支持IPv6服务,IPv6如何逐步取代IPv4

- 09-24微服务入门:Openresty实现API网关

- 09-24核心交换机的链路聚合、冗余、堆叠、热备份

- 07-30IPv6优于IPv4的十大功能

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-08岚图汽车:一季度海外订单同比增长205%

- 04-08小米汽车回应大家关心的问题:事故车起火并

- 03-29黑客组织攻击纽约大学官网,泄露 300万学生

- 03-29阿里妈妈广告自研AI模型LMA升级至万亿级参数

- 03-29筑牢食品安全防线 构建放心消费环境

相关文章

24小时热门资讯

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号