如何利用Backtrack进行中间人攻击

它应该是完全透明的客户端,服务器与它们连接到任何东西或任何人都不怀疑。这使我们看到和读取所有的通信 (密码、 机密信息等),如果需要的话,以及改变它。

在此教程中,我就会显示你非常简单的方法来进行中间人攻击和捕捉未加密的通信。

嗅探技术

我们踏上了中间人攻击之前,我们需要解决几个概念。第一,嗅探是抓取所有通过你的有线或无线通信的交通行为。那里有很多的工具,将使您能够执行此操作。最著名的是Wireshark,而且 tcpdump、 dsniff 和其他一些。

进入混杂模式

为了看到并抓住通信,而不是您自己,你首先要把你的网卡或无线网卡处于混杂模式(称为无线监控模式),这意味着它会把所有的通信,不只是为您的 MAC/IP 地址。在无线和有线网络的集线器,可以完成相对容易。在交换环境中,我们需要多一点创意。

Switches & Spoofing

Switches是用来减少网络流量,通过隔离设计,只将数据包发送到一个特定的 IP 地址或 MAC 地址目的地,不同的是将所有通信都发送到所有网卡的集线器减少网络通信量和交通挤塞。这意味着我的网卡只看到通信,如果交换机是自己的工作。这使它更难,但不是不可能的嗅从而进行中间人攻击。

为了打败隔离网络流量的交换机任务,尝试了一系列的战略。较旧的交换机上你可以用 Arp 洪水,他们和交换机将洪水和失效开放。这些手段,它将开始采取行动像一个集线器,将所有通信都发送到所有 网卡,使黑客能够嗅闻其他人的交通。

此策略不再适用于现代的交换机上甚至是旧的, 警惕的网络管理员会注意到在网络通信量和流量的变化。

为了使交换机”知道”到哪里去发送流量,他们维护一个 CAM 表,基本上是将 IP 地址映射到的 MAC 地址。此表表示时,交通是为 IP 地址 192.168.1.101,例如,将流量发送到 MAC 地址 11:22:33:44:EE:FF (示例中的 MAC 地址)。

如果我们可以改变表中的条目,我们才能成功获得别人的通信流量。这被称为 ARP 欺骗,因为Arps所发出的switch来自CAM表条目,从网卡收集这方面的信息。

ARP欺骗中间人攻击

我们将在这里做,使用ARP欺骗的自己两个机器之间的客户端相信我们的服务器,服务器相信我们的客户端。这样,我们就可以把所有的流量通过我们的电脑和嗅每一个数据包,在任一方向。

希望说的都有道理!让我们开始我们的中间人攻击开放Backtrack!

步骤 1: 打开三个终端

进行这个中间人攻击,我们将需要三(3)的终端,所以现在去打开那些。这里我们的目标是让客户端相信我们的网络和服务器,相信我们是客户端。

arpspoof可以让我们通过在客户端和服务器的 MAC 地址替换为我们ARP 表中的 MAC 地址。

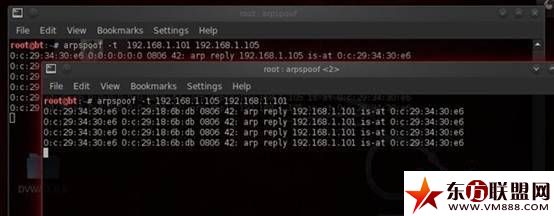

第 2 步: Arpspoof 客户端到服务器

让我们与客户端开始。我们想要用我们的 MAC 地址替换服务器的 MAC 地址。。

arpsppof 192.168.1.101 192.168.1.105

地址:

•192.168.1.101是客户端的 IP

•192.168.1.105是服务器的 IP

在此步骤中,我们告诉客户端我们的服务器。

第 3 步: Arpspoof 服务器向客户端

现在我们想要用我们的地址,替换客户端的 MAC 地址,所以我们只是逆序前面的命令中的 IP 地址。

arpspoof 192.168.1.105 192.168.1.101

在这里,我们在告诉服务器我们的客户端。

现在执行两条命令。当我们这样做时,客户端会认为我们是服务器,服务器会认为我们是客户端 !

第 4 步: 传递数据包与 Ipforward

现在我们是冒充的客户端和服务器,我们需要能够通过或数据包转发到其他的机器。换句话说,我们想要转发来自服务器到客户端和那些来自转发到服务器的客户端的数据包。

我们这样做是在Linux下利用ip_forward。Linux有一个内置的功能来转发和接收数据包。默认情况下,它是关闭的,但我们可以把它改变它的值为1(上)。

我们只需回显 1 并直接 (>) 它到/proc/sys/net/ipv4/ip_forward,从而开启 ipforwarding。

echo 1 > /proc/sys/net/ipv4/ip_forward

现在我们的系统,在中间转发它接收到客户端和服务器两端的通信数据。

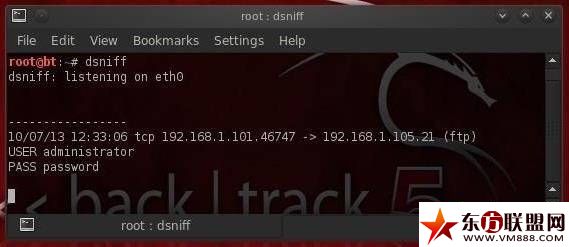

第 5 步:Dsniff抓取流量

现在,我们有来自客户端到服务器,服务器向客户端会通过我们的计算机的所有通信,我们可以嗅探,和查看所有的通信数据 !

要做到这一点,我们可以使用一些不同的监听工具,包括 Wireshark 或 tcpdump,但在这种情况下我们会使用DugSong的Dsnifff。DugSong的Dsniff可以嗅出明文身份验证(非加密)的信息。因此,协议 如 ftp,telnet,HTTP、 SNMP、 POP、 LDAP 等。

若要激活 dsniff,我们只需键入:

dsniff

正如我们所看到的 dsniff 响应,它正在侦听 eth0。

第 6 步: 抓住 FTP 凭据

现在,让我们等待,直到客户端登录到FTP服务器。当他这样做,dsniff的会抓取她的密码,并将其显示给我们。

正如你在上面的截图看到,dsniff的已经获得了管理员“密码”的密码的FTP凭据!多么容易的!

重要的是要注意用户和管理员经常使用的所有服务和系统相同的用户名和密码。现在,我们有管理员的FTP密码,下一步是尝试用它登录。

在我的下MITM教程中,我将向您展示如何嗅出脱线加密凭据,所以要回来!

参考:

- How to Hack LAN passwords with Ettercap

- How to Become an Elite Hacker, Part 2: Spoofing Cookies to Hack Facebook Sessions

- Hack Like a Pro: How to Spear Phish with the Social Engineering Toolkit (SET) in BackTrack

- How to Use a Wii controller to output MIDI & control Logic

- Hack Like a Pro: How to Exploit and Gain Remote Access to PCs Running Windows XP

- How to Hack a wireless or wifi network with DeAuth

- How to Do a pro nade attack in Vacant on COD4

- How to Earn the ‘One Small Hack for a Man’ achievement in Black Ops Rezurrection

- How to Do a pro nade attack in Crossfire on COD4

- How to Survive a knife attack from behind

- Five Simple Life Hacks-Part 2

- Hack Like a Pro: How to Crash Your Roommate’s Windows 7 PC with a Link

- Which Hack Would You Most Like to See?

- Obama and Congress Approve Resolution that Supports UN Internet Takeover

- Dealing with Man in the Middle (MITM) Attacks

- Shark Survival: Guide to Getting Out Alive

- Old man random riot

- Vaccine bombshell: Baby monkeys develop autism after routine CDC vaccinations

- Afghan shooting raises questions about US course in country

- Afghan Slayings act of retaliation?

本文有InfoSecLab翻译整理,如有编辑错误请联系管理员,我们将尽快处理,谢谢,希望本文对您有所帮助。

【via】

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 03-08消息称微软开发内部AI推理模型,或将成为Op

- 03-08美国法院驳回马斯克请求,未阻止OpenAI转型

- 03-08饿了么成立即时配送算法专家委员会 持续全局

- 03-08长安汽车:预计今年底长安飞行汽车将完成试

- 03-08谷歌推出虚拟试穿、AR美妆新功能

粤公网安备 44060402001498号

粤公网安备 44060402001498号