大招:XcodeGhost 5分钟快速自查

距离XcodeGhost导致的严重安全问题被发现还不到一个星期,据观察,中招的App不管官方承没承认被感染,大部分都已最快速度更新了版本,但是,问题真的完结了吗?

整个XcodeGhost事件,互联网圈一直争论不休,从最早的“到底谁中招”慢慢演变成“中招后到底有什么影响”,关于直接的安全问题很多大牛意见纷纷,有的极大低估这次事件威胁,当然也有尽力描述事情严重性的,例如腾讯与公众号“歪理邪说”的霍炬。在腾讯的分析里面,说到OpenUrl可以弹出一个带有固定电话号码的弹窗,上面有“拨打”和“取消”,这看似没有公害的漏洞其实暗藏危机,而“歪理邪说”的霍炬的更是从“墙”、信任和欺骗的角度描写此次事件,看完以后我只想用他的一句话表达我的心情:“千万不要低估安全问题能造成的后果,尤其是在中国特殊的网络环境下”。

事实上,形势确实依然严峻,就在今日凌晨3点,第一个发布XcodeGhost事件的“乌云网”再次发布了相关文章,文章标题就叫“你以为服务器关了这事就结束了?”。凌晨3点,再次发声,其中的深意与担忧不言于表,借用作者的原话来描述就是:“虽然XcodeGhost作者的服务器关闭了,但是受感染的app的行为还在,这些app依然孜孜不倦的向服务器(比如init.icloud-analysis.com,init.icloud-diagnostics.com等)发送着请求。这时候黑客只要使用DNS劫持或者污染技术,声称自己的服务器就是“init.icloud-analysis.com”,就可以成功的控制这些受感染的app。”

根据乌云的介绍,在受感染的客户端App代码中,有个Response方法用于接收和处理远程服务器指令。Response方法中根据服务器下发的不同数据,解析成不同的命令执行,大致支持4种远程命令,通过命令的单独或组合使用可以产生多种攻击方式,大致可分为四种恶意行为:

1.定向在客户端弹(诈骗)消息:该样本先判断服务端下发的数据,如果同时在在“alertHeader”、“alertBody”、“appID”、“cancelTitle”、“confirmTitle”、“scheme”字段,则调用UIAlertView在客户端弹框显示消息窗口。

2.下载企业证书签名的App:当服务端下发的数据同时包含“configUrl”、“scheme”字段时,客户端调用Show()方法,Show()方法中调用UIApplication.openURL()方法访问configUrl。

3.推送钓鱼页面:通过在服务端配置configUrl,达到推送钓鱼页面的目的,客户端启动受感染的App后,钓鱼页面被显示。

4.推广AppStore中的应用:通过在服务端配置configUrl,达到推广AppStore中的某些应用的目的,客户端启动受感染的App后,自动启动AppStore,并显示目标App的下载页面。

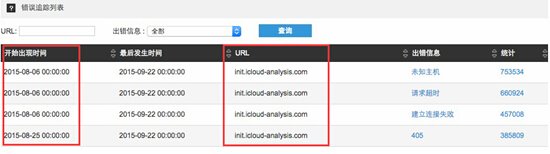

这里只做简单的描述,如需了解实际的原理请搜索乌云网最新文章。当事情进行到这个程度,听云也为我们的用户捏了一把汗,在我们对用户的排查中发现,除去已经曝光的那一批APP以外,仍然有不少中小APP受到XcodeGhost的侵袭(不断向init.icloud-analysis.com或init.icloud-diagnostics.com两个域名发送请求),因为用户信息隐私原因这里不做公布,但是我们能够清晰的看到,早在XcodeGhost问题曝光之前,听云就已经监测到它的存在,并且,幽灵并没有消失。

有同学会问,到了这个程度我们应该做什么?我想说,我们能做的很多,就从“听云App劫持分析”开始吧。听云App的劫持分析功能够帮助用户了解应用被运营商劫持的情况,用户白名单之外的域名会被列为劫持对象,简单几步,就能找出不属于自己的域名,即便是XcodeGhost这样的深藏于自身服务中的问题也能轻易发现,还没添加的同学赶紧来吧。

第一步:注册成为听云用户(地址:https://account.tingyun.com/reg/register?userFrom=tingyun),进入后台根据步骤为你的APP嵌码。

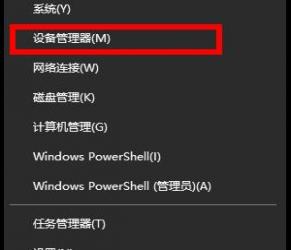

第二步:点击听云App后台你创建的应用右上角齿轮“修改设置”进入设置页面。

第三步:在最下方找到“域名劫持设置”选项并打钩开启劫持分析功能,并把已知安全域名加入白名单(可多选)。注意,未知的域名请不要添加,比如下图中本次事件的主角。

第四步:稍后我们就能在后台应用分析的“劫持分析”选项看见相应数据,白名单之外的域名会被列为劫持对象在这里显示。如果这里列表中有确认安全的自身服务,可在域名后方点击加入白名单,相信经过一段时间排查后,App的劫持情况就能了然于胸了。

事情并没有结束,最新消息百度安全实验室称已经确认“Unity-4.X的感染样本”,并且逻辑行为和XcodeGhost一致,只是上线域名变成了init.icloud-diagnostics.com。防患于未然,从自身做起,这个事情或许能给我们一些启示:强如苹果Sandbox模式也不是固若金汤,能相信的人只有自己。听云建议大家,做好预防,从今天开始,从简单添加白名单开始,从坚持不断的复查开始,那样,即便再出现下一个XcodeGhost,也能尽早的把它们消灭掉。

声明:东方联盟网站刊登/转载此文出于传递更多信息之目的,并不意味着赞同其观点或论证其描述。

- 01-092023年的四大网络风险以及如何应对

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 11-18LG新能源宣布与Bear Robotics达成合作,成为

- 11-18机构:三季度全球个人智能音频设备市场强势

- 11-18闲鱼:注册用户过6亿 AI技术已应用于闲置交

- 11-18美柚、宝宝树回应“涉黄短信骚扰”:未发现

- 11-01京东七鲜与前置仓完成融合

粤公网安备 44060402001498号

粤公网安备 44060402001498号