“识骨寻踪”揪出“长老木马”三代背后“大毒枭”

日前,感染百万部手机的“长老木马”三代浮出水面,“长老木马”三代会替换掉手机系统文件以假乱真,并下载大量恶意程序且极难清除,堪称手机中的“埃博拉”。11月24日,360互联网安全中心发布技术报告,披露识骨寻踪长老木马三代的整个过程,堪称侦探大片。最终,顺藤摸瓜揪出背后另一木马家族——“大毒枭”。

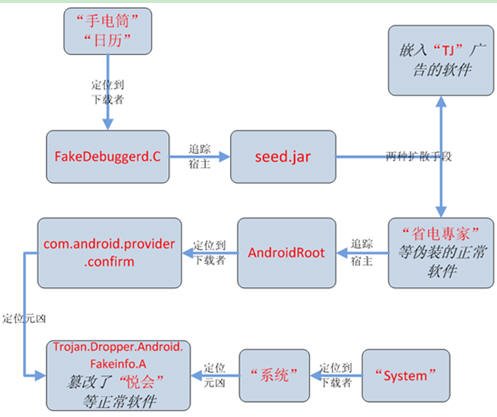

图一:360互联网安全中心追踪两大木马家族

吸费手电筒初露冰山一角

近期很多网友的Android手机上“莫名其妙”地出现了“手电筒”、“日历”等应用,并且在没有Root的前提下无法卸载。即使获得了Root权限卸载了,没过多久又会再次出现。根据360互联网安全中心统计,有类似情况的“带病手机”已经超过百万。

图二:用户手机中莫名多出“手电筒”和“日历”

始作俑者“长老木马”三代潜入手机系统

经过大量的用户配合反馈以及360互联网安全中心细致分析排查后,发现始作俑者为“长老木马(FakeDebuggerd)”家族的最新变种“长老木马”三代,该木马会将安卓系统文件/system/bin/debuggerd文件替换为重名的恶意文件,并偷偷联网下载ELF文件,ELF文件在手机运行后会自动释放并安装恶意篡改的手电筒和日历等应用。

另外,“长老木马”三代还会隐藏自身进程,回写文件修改时间,隐蔽性大大增强。“长老木马”三代会判断被恶意篡改的手电筒和日历应用在中招手机中是否存在,如果被卸载则会重新联网下载安装,因此很多手机用户卸载后这些程序还会再次出现。

木马宿主“省电专家”浮出水面

“长老木马”三代究竟从何而来?360互联网安全中心分析感染机型范围发现它的来源并不是随着ROM带下去的,应该是通过安装程序释放的。通过一系列的用户反馈进一步测试等待复现,“元凶”终于浮出了水面——“省电專家”。

木马作者在恶意篡改的“省电專家”中对类名和字符串进行了高度混淆加密,增加静态分析难度,同时,运行时释放seed.jar文件,这个文件正是“长老木马”三代的真正宿主。

追根溯源千余软件安装包为seed.jar携带者

360互联网安全中心分析发现,只要加载运行恶意文件seed.jar手机就会感染“长老木马”三代,seed.jar通过伪装成常用软件以及“TJ”广告联网下载进行传播,这两类的样本总数量达到了1000多款,这正是“长老木马”三代的感染量如此高的原因。

图三:seed.jar伪装的常用软件举例

同时,与早期版本的seed.jar文件对比,seed.jar执行流程从“线型”发展为“网状”,使用加密算法从“裸奔”到“面目全非”。

株连蔓引“大毒枭”家族传毒路径曝光

在分析“长老木马”三代的整个传播感染过程中,360互联网安全中心又揪出了另一个恶意木马家族——“大毒枭”(Trojan.Dropper.Android.Fakeinfo.A),该家族对漏洞利用文件和恶意APK包进行双层加密,以恶意样本为介质依次进行推广传播,借毒传毒,此外,还会通过云控私发扣费短信。

360手机安全专家指出,“长老木马”三代及“大毒枭”木马家族背后是一个庞大的手机病毒制造团伙,通过多种加密手段以及专业的混淆工具躲避安全检测,木马在手机中隐藏得更深,更难以清除。360互联网安全中心建议,App开发者在嵌入广告时应仔细甄别,以免嵌入恶意广告插件,给自己的软件及用户带来不必要的损失;广告商要加强推广软件的审查力度,不给恶意软件传播留下可趁之机。手机用户一定要通过正规渠道下载安装App应用,同时,安装专业的安全软件,开启安全监控。

手机急救箱下载地址:http://www.360.cn/jijiuxiang/

长老木马专杀工具下载地址:http://msoftdl.360.cn/mobilesafe/shouji360/360safesis/FakedbgKiller.apk

详细分析地址:http://blogs.360.cn/360mobile/2014/11/24/analysis_of_fakedebuggerd_c_and_related_trojans/

- 01-092023年的四大网络风险以及如何应对

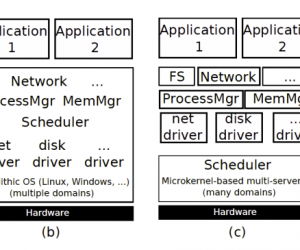

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 11-18LG新能源宣布与Bear Robotics达成合作,成为

- 11-18机构:三季度全球个人智能音频设备市场强势

- 11-18闲鱼:注册用户过6亿 AI技术已应用于闲置交

- 11-18美柚、宝宝树回应“涉黄短信骚扰”:未发现

- 11-01京东七鲜与前置仓完成融合

粤公网安备 44060402001498号

粤公网安备 44060402001498号