藏身注册表的Poweliks木马出现 360第一时间拦截

近期,国外安全公司GData发出名为Poweliks的木马警报,该木马的特点是不在中招机器上安装任何文件,而是依靠注册表隐藏恶意代码,从而绕过不少杀毒软件的防御。不过中国网民无需对此木马担忧,根据木马样本测试,360安全卫士和360杀毒可直接拦截并查杀Poweliks。

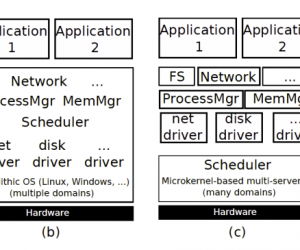

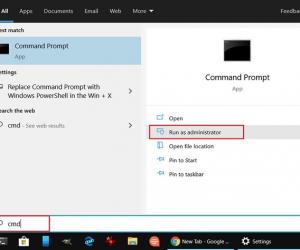

图:360安全卫士拦截Poweliks木马

Poweliks木马一般会利用邮件传播,在邮件里附带包含恶意代码的Word文档,当收件人打开文档时,恶意代码会触发一个Word漏洞(CVE-2012-0158)实施入侵。如果电脑没有打好补丁或安装有效的安全软件,Poweliks会启动后自删除,然后把加密的恶意代码写入注册表,由注册表里一个不加密的启动项来解密运行。

360网络攻防实验室负责人表示,Poweliks木马信息早在今年4月就公开了,该木马使用的攻击方法在国内也曾经出现过。基于对恶意程序的行为判断,360安全卫士和360杀毒“云主动防御”无需升级就可拦截此类木马。

据了解,Poweliks执行原理如同俄罗斯套娃一样,一层套着一层,最初执行JScript代码,一系列判断之后最终执行包含恶意代码的PowerShell脚本。并且Poweliks会查询机器的硬编码IP地址,攻击者可以执行任意命令,如下载一些攻击的payload等。

世界在线杀毒扫描网站VirusTotal也显示,无论是利用Word漏洞实施第一阶段入侵的恶意文档,还是由此文档释放出来来的Poweliks木马程序,目前包括360、卡巴斯基、NOD32等杀毒软件都可以进行查杀,电脑用户如果近期不慎打开过来历不明的Word文档,可以使用上述软件全盘扫描杀毒,以免电脑被木马病毒暗中控制。

Poweliks行为特征:

1、利用MicrosoftWord中的漏洞制作Word文件,然后通过电子邮件方式传播;

2、创建一个隐藏的自启动注册表项;

3、解码该启动项之后发现:代码中一部分会判断系统是否安装了PowerShell,另外一部分是经过Base64编码的PowerShell脚本,该脚本调用并执行攻击者定义的shellcode;

4、shellcode会执行Windows二进制文件的payload,该payload会查询机器硬编码的IP地址,以接受攻击者的进一步指令;

5、以上所有的执行过程全部存储在注册表中,没有任何文件被创建。

- 01-092023年的四大网络风险以及如何应对

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 11-18LG新能源宣布与Bear Robotics达成合作,成为

- 11-18机构:三季度全球个人智能音频设备市场强势

- 11-18闲鱼:注册用户过6亿 AI技术已应用于闲置交

- 11-18美柚、宝宝树回应“涉黄短信骚扰”:未发现

- 11-01京东七鲜与前置仓完成融合

粤公网安备 44060402001498号

粤公网安备 44060402001498号