手机支付用户超2亿 360报告称银行APP安全性滞后

近日,CNNIC发布报告称,我国移动支付的增长速度非常迅猛,用户规模达到2.05亿,半年度增长率为63.4%,是整体网上支付市场用户规模增长速度的5.2倍。但在用户量和规模迅速增长的同时,移动支付的安全性却暗藏隐忧:360互联网安全中心于7月16日发布了《手机银行客户端安全性测评报告》,对目前主流的手机银行客户端进行了系统的评测,从评测结果看,移动支付的安全性滞后,仍存在大量安全隐患。

报告显示,本次共测试了16款主流手机银行客户端,测评的主要内容包括:登录机制安全性、键盘输入安全性、Activity组件安全性、进程注入防护、反盗版能力和认证因素安全性这6个主要方面的8项具体测试。同时为避免测试结果被恶意利用,本次测试不会公布每个银行客户端的具体结果和敏感细节,但仅靠公布的细节,也可以看出当前手机银行客户端存在的种种安全隐患。

加密等级不高、默认键盘暗藏安全隐患

在加密机制上,有两款客户端采取了http+简单加密的方式,这在三种主流的加密方式中是安全系数较低的一种。360手机安全专家表示,由于HTTP传输方式会造成一些关键字段以明文显示,因此攻击者就可以此为入口进入网银账号,造成财产损失。而在使用HTTPS加密方式的客户端中,有三款存在忽略服务端证书校验安全漏洞,这也让银行客户端面临着中间人攻击的风险:黑客辗转腾挪于服务器与客户端之间,窃取用户帐号、密码等信息。

由于手机银行客户端需要频繁的输入密码及帐号,因此自绘随机键盘是解决键盘监听窃取账号密码的好方案。但事实上,自绘随机键盘并没有在手机银行客户端上普及,仅有7款客户端使用随机自绘键盘,而且有两款客户端依旧在使用默认键盘。因此,一旦默认的输入法程序感染了恶意代码,或者是输入法程序被具有记录键盘数据能力的恶意程序监控,则就很可能导致用户输入的账户或密码信息被恶意程序盗取。

安卓系统漏洞给黑客可乘之机

除客户端本身的问题外,安卓系统漏洞也经常被黑客利用。进程注入就是一种很典型的利用漏洞攻击客户端的方法。由于安卓系统存在严重的碎片化问题,用户手机中诸多的系统漏洞无法在第一时间修复。因此木马程序就有机会借助这些漏洞提升root权限,完成对银行客户端的注入。一旦木马注入到客户端进程中,将可轻而易举的获取用户账号和密码。

由于进程注入利用了安卓核心漏洞,因此防范起来比较困难。通常来说借助安全软件进行防御是比较可行的办法,诸如360手机卫士等安全软件提供了反注入防护能力,可以增加注入成本,在一定程度上缓解所受攻击压力。而手机银行客户端软件应当与手机安全软件,特别是具有支付保护能力的安全软件配合使用。

反编译可轻易“打造”盗版恶意应用

记者在《报告》中发现了一个令人不安的事实,那就是本次测评的16款手机银行客户端均未能完全有效地防范逆向分析和二次打包,虽然一些客户端对自身签名进行了校验,但也很容易在重打包过程中被攻击者轻易篡改,起不到防止二次打包的作用。而黑客可以在二次打包的应用中植入恶意代码,从而轻易窃取银行的账号密码,对用户的支付安全造成了极其严重的安全威胁。

除此之外,短信密码结合的验证方式曾被认为是非常安全的方式,但在能截获短信的木马面前,这道关卡也变得不那么牢靠,而U盾等相对安全的验证方式又因为接口问题难以在手机上实现,在多重验证方面,手机银行客户端还有很长的路要走。

移动支付的发展速度大大超过了人们的想象,但从360发布的报告来看,相应的安全措施似乎并未跟上用户量的增长速度。上千亿的资金在人们的手机中流动,如果安全这道“堤防”决口,那造成的后果简直不堪设想。从长远来看,这份《报告》的实际意义是让人们提前发现问题,并有目的的去解决,从根本上解决移动支付的安全问题。

- 01-092023年的四大网络风险以及如何应对

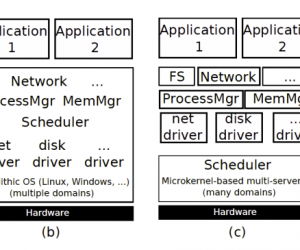

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 11-18LG新能源宣布与Bear Robotics达成合作,成为

- 11-18机构:三季度全球个人智能音频设备市场强势

- 11-18闲鱼:注册用户过6亿 AI技术已应用于闲置交

- 11-18美柚、宝宝树回应“涉黄短信骚扰”:未发现

- 11-01京东七鲜与前置仓完成融合

粤公网安备 44060402001498号

粤公网安备 44060402001498号