指纹识别的下一代欺骗技术

回想起当许多与会者听到“欺骗”一词时,蜜罐仍然是我想到的第一件事。的确,当欺骗技术在多年前首次出现时,蜜罐是描述欺骗工作方式的最类似技术,因为蜜罐试图欺骗攻击者与其进行交互。但是,自20世纪90年代蜜罐问世并于21世纪首次商业化以来,欺骗已走了很长一段路。把新一代的欺骗技术叫做什么,只是不要叫它蜜罐。

定义下一代欺骗技术首先要说明它不是什么:一种愚蠢的,易于指纹识别的,旨在引诱不幸的,毫无戒心的黑客们注定要灭亡。

下一代欺骗技术——早期威胁检测

当今的欺骗技术提供了最早和最有效的检测周边威胁的手段,使用了从端点数据到诱饵的一系列欺骗手段。根据Gartner的定义,欺骗平台包括用于实施,管理和监视诱饵的系统,用于创建和分发诱饵的工具,以及随后刷新或删除这些欺骗的方法。为了有效地进行检测,欺骗必须是不可检测的并且是不可避免的。

随着市场的发展,出现了三种常见的欺骗类型。完全交互诱饵(蜜罐),部分或低交互仿真诱饵以及端点数据欺骗。让我们花一点时间将这些欺骗类别进一步细分。

完全交互诱饵(néeHoneypots)

完全交互式诱饵(FID)并不意味着早期检测到威胁,而且它们并没有——至少不是很好,而且根本无法始终如一。完全交互诱饵以主机的形式(物理的或虚拟的)存在于网络上,其目的是要被犯罪分子攻击和破坏。由于完全交互诱饵是在网络上部署的完全功能性的系统,因此完全交互诱饵很难广泛分布,并且维护和实施的资源非常繁琐,因此通常只部署有限的完全交互诱饵,这意味着不适用于检测用例。攻击者必须将其绊倒或引诱到完全交互诱饵中,以使它们不会上升到检测所需的“不可避免”或“无法避免”的水平。完全交互诱饵最初旨在让防御者观察正在进行的攻击,但仍可以在威胁研究中发挥作用。然而,越来越复杂的现成的工具,如蜜罐破坏者意味着今天的攻击者不太可能被一个完全交互的诱饵长期愚弄。

部分或低交互仿真诱饵

部分交互或低交互诱饵使用仿真来欺骗攻击者试图与设备进行交互。从概念上讲,这些欺骗就像舞台布景。攻击者在企图闯入时被“抓住”,但门的另一侧没有东西。这种诱饵的示例是设备或应用程序,它非常详细地模拟大型机管理员控制台的登录屏幕。当攻击者尝试使用被盗的凭据登录时,攻击者会收到一条错误消息,并且系统会触发警报。经常部署仿真来保护诸如医疗和物联网设备之类的“不可触摸”的系统,并且随着物联网技术的广泛普及,仿真在欺骗中扮演着更具战略性的角色。仿真诱饵通常更易于部署和支持, 因此更容易避免。

但是请注意,试图通过他们在任何一天所支持的仿真数来判断欺骗商贩是一个愚蠢的差事。任何单一供应商都不太可能提供所设想的数百万个IoT设备所需的所有仿真,因此在这里,API以及合作伙伴和客户进行仿真的能力可能会迅速发展。

端点数据欺骗

端点数据欺骗仅包含静态数据组成。攻击者首次进入网络时,他们会落在端点上。从那里开始,他们在成为“离开陆地”的过程中,部署了攻击工具来调查环境并搜索合法的凭据,以提升其特权以及与其他端点和服务器的连接。一旦发现,该数据将用于恶意遍历网络。

作为阻止攻击者的第一步,必须从网络中删除这些有效的凭据和连接。仅此一项“清理”操作就会减慢或阻止攻击者“在陆地上生存”的能力,从而以一种通常不在补丁程序侧重的漏洞管理解决方案所无法涵盖的方式来减少潜在的攻击面。欺骗供应商对这一重要过程的处理方法各不相同,因此不要被营销炒作所愚弄。在您自己的环境中执行测试。攻击风险评估,它提供有关“凭据和连接”环境当前状态的令人惊讶的数据。

攻击检测过程的下一步是在攻击者一定会遇到的地方放置虚假信息;例如,将伪造的凭据和连接数据放在只有攻击者才能找到的端点的缓存中。领先的供应商提供了许多不同的端点欺骗系列,包括文件,文件系统,电子邮件,RDP连接等等。一旦攻击者与任何这些虚假数据进行交互,就会触发高保真警报,准确显示尝试了什么以及在何处进行了攻击。供应商在收集和分发此凭证信息的方法上有所不同。

是什么使当今的欺骗技术成为下一代?

如今,机器智能和自动化技术使欺骗平台能够发现网络系统,并知道攻击者与它们之间的关系。智能欺骗系统可以推荐并制作针对每个系统定制的真实网络,系统,应用程序,服务器和数据欺骗,并表现为环境的本机。人工智能驱动的自动化还可以使复杂的网络欺骗网络不断发展并与时俱进,即使威胁和业务发生变化,即使在最大的网络上也是如此。

最后,下一代欺骗技术还可以与其他安全解决方案轻松集成,从而使其威胁检测功能可以增强其他技术的解决能力。例如,端点检测和响应(EDR)以及安全信息和事件管理(SIEM)系统可以在攻击生命周期的更早点从下一代欺骗工具接收高保真警报。这样,与下一代欺骗手段一道部署此类解决方案的组织可以在攻击者能够接近任何地方之前加快调查和缓解风险。

更多信息来自:东方联盟网 vm888.com

- 01-092023年的四大网络风险以及如何应对

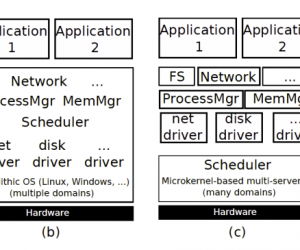

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

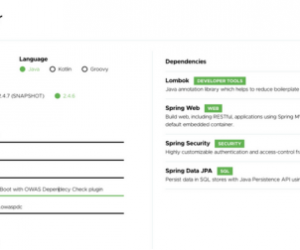

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 12-05亚马逊推出新一代基础模型 任意模态生成大模

- 12-05OpenAI拓展欧洲业务 将在苏黎世设立办公室

- 12-05微软质疑美国联邦贸易委员会泄露信息 督促其

- 12-05联交所取消宝宝树上市地位 宝宝树:不会对公

- 12-04企业微信致歉:文档打开异常已完成修复

粤公网安备 44060402001498号

粤公网安备 44060402001498号