2019数据泄露或勒索软件占据了新闻主导地位

最近的数据泄露或勒索软件时间的标题占据了新闻主导地位。随着各种威胁的迅速发展和扩散,这类头条新闻已经成为我们的现状。为了保持领先于最新威胁,组织需要一种强大的安全态势,使其能够在威胁之前发展。为了找出组织与整体安全之间目前存在的挑战,调查了全球数百名安全专业人员并汇总了结果。

自动化和可视性是主要的挑战

我们发现,各组织目前面临的主要挑战是缺乏自动化,紧随其后的是缺乏可见性。整体网络防御在很大程度上依赖于在整个网络地形中建立可见性。然而,我们的调查发现,33%的受访者缺乏整个地形的可见度,另有16%的受访者不知道他们目前的可见度。这意味着我们大约一半的受访者(49%)无法理解他们组织的风险,因为您无法捍卫您不知道和无法察觉的内容。事实上,只有12%的人强烈同意他们拥有完整的地形能见度。组织本质上面临更高级别的风险水平,并面临着敌人潜伏在他们的网络中而不被发现的可能性增加。

与此同时,许多组织的可利用攻击面正在扩大。当被问及在过去一年里,他们的网络领域是否有所扩张时,69%的受访者表示网络扩张了。促成这种地形增长的主要原因是更多的云应用程序、更高水平的网络流量和更多的端点。BYOD设备,企业物联网以及兼并和收购也被称为地形增长的促成因素。与此同时,遗留系统和云应用程序被视为实现可见性的主要障碍。

不断增长的安全堆栈未能提供结果

随着时间的推移出现了新的威胁,许多组织购买了不同的网络安全产品来解决这问题,通常来自不同的供应商,作为其总体安全基础设施的一部分。这种策略导致重复功能,缺乏互操作性并进一步降低可见性,所有这些都增加了复杂性,而没有提供任何额外的安全性好处。

这可以通过极少数组织使用其完整安全堆栈来充分发挥其功能来证明。在我们的调查中,61.5%的参与者告诉我们,他们没有使用一半或更多的安全堆栈来满足其全部功能,只有6.5%的人认为他们正在使用他们的完整堆栈来完成其全部功能。这也为我们提供了一个暗示,为什么缺乏自动化被列为目前组织面临的头号网络安全挑战。由于安全堆栈中的这些低效率,每个产品都会产生警报,通常是以人类无法跟上的速度发生的。因此,只有一小部分警报被调查,分析师很快就会因为无法管理的大量警报而受到骚扰。最终,这使得对手可以长时间不被发现,更容易逍遥法外,并降低了攻击的总体成本。

通过在一个合作的网络安全框架内进行整合,允许单个管理平台在整个分布式网络中监控,管理和编排解决方案。集成平台可以自动处理和分析来自多个来源的威胁信息,并可以快速识别和缓解网络安全威胁。可以自动识别,隔离和分析可疑文件。所有这一切,如果手动完成,都是非常耗费人力和时间的。通过缩减不必要的冗余安全设备并集成统一系统中的内容,组织可以使其网络安全解决方案比以往更加有效。

威胁情报和威胁狩猎仍未得到充分利用

简化安全堆栈是减少攻击者停留时间和加强防御的重要一步。但是,这是几个步骤之一。为了更积极地为现代对手做准备,组织还需要增加对威胁搜寻和威胁情报能力的关注和投资。威胁狩猎对于当今的组织来说是必不可少的,允许分析师寻找未知的威胁。但是,我们的调查发现,只有46%的组织目前能够利用量身定制的威胁情报和威胁搜寻活动。

有效的威胁情报需要能够为安全团队提供正确的指示和警告,以及提供信息和塑造网络防御的能力。不幸的是,大约三分之一的具有威胁情报的组织对威胁情报来源产生的对策信心不大或完全没有信心。这表明组织不仅需要威胁情报,还需要专门针对其组织的安全架构和威胁环境量身定制威胁情报。

为了有效地进行威胁搜索,组织需要正确的工具,最重要的是需要正确的数据。自动化可以帮助完成大部分基础工作,从网络传感器,端点和云环境收集丰富的源数据,并进行跨会话分析以及多方面和恶意软件行为分析。这些对于破坏后检测和未知的威胁搜索至关重要。然而,许多组织缺乏这一点,大约41%的受访者表示他们目前没有定制的威胁情报,但希望如此。

尽管自动化和机器辅助对于为捕获提供所需信息和背景是必不可少的,但有效性最终将取决于分析师进行捕获所拥有的时间和技能。这是因为威胁捕获是一项人力密集的劳动密集型活动。当前没有威胁追捕的组织被问及为什么时,绝大多数人都指出缺乏时间(49%)和技能(41%)。只有9%的组织回应称他们不认为有必要进行威胁搜寻。

结论

这些挑战的结合——缺乏自动化、缺乏可见性、无法管理的安全堆栈、缺乏定制的威胁情报、以及缺乏进行威胁搜寻的时间或技能。意味着安全团队往往负担过重,无法应对现在威胁的现实。

组织无法阻止他们的地形增长,但他们可以控制他们为安全堆栈添加的内容,以应对负担过重的安全团队。为此,组织应该针对基于风险的框架评估其安全堆栈功能,以确定他们需要哪些功能以及哪些功能是多余的。这将有助于他们控制他们的架构并建立更完整的可见性水平,从而有助于威胁情报和威胁搜寻活动。

更多信息来自:东方联盟网 vm888.com

- 01-092023年的四大网络风险以及如何应对

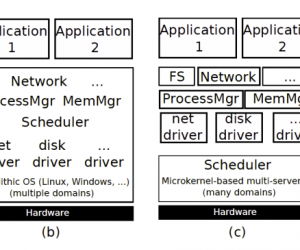

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 12-05亚马逊推出新一代基础模型 任意模态生成大模

- 12-05OpenAI拓展欧洲业务 将在苏黎世设立办公室

- 12-05微软质疑美国联邦贸易委员会泄露信息 督促其

- 12-05联交所取消宝宝树上市地位 宝宝树:不会对公

- 12-04企业微信致歉:文档打开异常已完成修复

粤公网安备 44060402001498号

粤公网安备 44060402001498号