深度揭秘黑客攻击的3个阶段

一.确定目标

二.搜集与攻击目标相关的信息,并找出系统的安全漏洞

三.实施攻击

1.黑客往往使用扫描器

扫描器简介 扫描器是一种自动检测远程或本地主机安全性 弱点的程序,通过使用它扫描TCP端口,并记录反馈 信息,可以不留痕迹地发现远程服务器中各种TCP端 口的分配、提供的服务和它们的软件版本。这就能 直观地或间接地了解到远程主机存在的安全问题。

2.黑客利用监听程序

网络监听的原理 当信息以明文的形式在网络上传播时,黑客就 可以使用监听的方式来进行攻击。只要将网络接口 设置为监听模式,便可以源源不断地将网上传输的 信息截获。监听只能是同一个网段的主机。这里同 一个网段是指物理上的连接,因为不是同一个网段 的数据包,在网关就被滤掉了,传不到该网段来。 网络监听的最大用处是获得用户口令。

3.黑客利用网络工具进行侦察

网络分析工具SATAN SATAN是一个分析网络的安全管理和测 试、报告工具。它用来收集网络上主机的许 多信息,并可以识别且自动报告与网络相关 的安全问题。对所发现的每种问题类型, SATAN都提供对这个问题的解释以及它可能 对系统和网络安全造成的影响的程度。通过 所附的资料,它还解释如何处理这些问题。 (扫描器的鼻祖,perl编写)

4.黑客自己编写工具

Nmap 世界上最受黑客欢迎的扫描器,能实现秘 密扫描、动态延迟、重发与平行扫描、欺骗 扫描、端口过滤探测、RPC直接扫描、分布 扫描等,灵活性非常好,功能强大

黑客与入侵者

黑客的行为没有恶意,而入侵者的行为具有恶意。 在网络世界里,要想区分开谁是真正意义上的 黑客,谁是真正意义上的入侵者并不容易,因为有 些人可能既是黑客,也是入侵者。而且在大多数人 的眼里,黑客就是入侵者。所以,在以后的讨论中不再区分黑客、入侵者,将他们视为同一类.

原文地址:http://vm888.com/showinfo-17-40110-0.html

来源:东方联盟,欢迎分享,(公众号:vm888Com)

- 01-092023年的四大网络风险以及如何应对

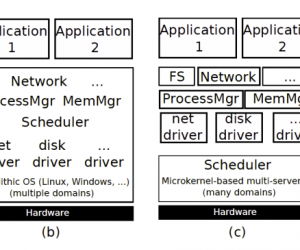

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 12-05亚马逊推出新一代基础模型 任意模态生成大模

- 12-05OpenAI拓展欧洲业务 将在苏黎世设立办公室

- 12-05微软质疑美国联邦贸易委员会泄露信息 督促其

- 12-05联交所取消宝宝树上市地位 宝宝树:不会对公

- 12-04企业微信致歉:文档打开异常已完成修复

粤公网安备 44060402001498号

粤公网安备 44060402001498号