ISC 2016威胁情报技术与趋势论坛 协同联动抵御APT

威胁情报被称为网络安全领域“船头上瞭望的能力”。第四届中国互联网安全大会(ISC 2016)在国家会议中心召开,8月17日,在威胁情报技术与趋势分论坛上,中美顶尖网络安全公司的安全工程师就世界网络安全趋势、高级持续性威胁截获、被动威胁感知方法等展开讨论,可谓威胁情报领域最为前沿的技术探讨,干货满满。

美国著名的网络安全公司Fidelis Security威胁系统负责人John Bambenek、美国Dyn公司数据高级分析师Chris Baker,美国farsight Security CTO Merike Kaeo以及360追日团队高级研究员胡星儒、安全圈著名的灯塔实验室团队成员、先后发表精彩演讲,分别揭秘了威胁情报领域的前沿技术和利用。

识别APT攻击:中国是网络攻击最大受害国之一

网络世界往往暗流涌动,无形的攻击往往看不见摸不着,网站每每等到遭受“打击”后方知有坏人!今年8月上旬,中国最大的互联网安全公司360公司和其他网络安全公司发现“索伦之眼”高级持续性威胁攻击(APT)组织,截至2016年8月上旬,360威胁情报中心共发现数十个受影响的国内用户,涉及多个单位机构。这些被攻击的机构主要分布在科研教育、军事和基础设施领域,重点行业包括水利、海洋等行业。

图:胡星儒披露全球网络攻击现状

此次来自360追日团队高级研究员胡星儒在威胁情报技术与趋势分论坛上带来了以“兵者诡道:APT攻击中的虚情假意情报”演讲。

演讲中,胡星儒首先揭露了全球APT发展现状。他表示,全球APT攻击依然活跃,并且针对中国的APT攻击持续增长,“索伦之眼”只是360发现的其中一个APT组织,360互联网安全中心,天眼和追日团队发现,截至上半年,就披露了了十大APT攻击组织,包括DarkHotel、APT28、lazarus、海莲花、Carbanak、摩诃草、沙虫、洋葱狗、美人鱼、人面狮,这些APT组织攻击目标遍布全球,攻击领域包含政府机构、教育、能源、金融等,不少专门针对中国发起的攻击。

胡星儒强调,越来越多的APT攻击方式已经由被动隐匿转化到主动出击.由于APT攻击有着强大幕后组织,他们的攻击往往是不计成本。

对此,胡星儒表示,协同联动发现同源和判断归属成为应对APT攻击的主要方法。无论是发现同源还是判断归属,其核心还是关联溯源,这就需要通过多维度、来源和时间点的交叉验证;政府机构、企业用户和安全厂商协同联动,包括在终端侧对可疑进程的终止与隔离、网络访问控制管理、关键信息资产隔离、网络流量持续记录和分析等。

网络空间被动威胁感知技术

除了追日团队的胡星儒,国内网络安全领域著名的灯塔实验室王启蒙安全研究员也在会场分享了“网络空间被动威胁感知技术”的演讲。王启蒙向与会者介绍,威胁感知技术最主要的一环是威胁情报。威胁情报包含了基础威胁情报、战术威胁情报、战略威胁情报,这些威胁情报关乎威胁感知的技术数据、价值和决策。

FidelisSecurity威胁系统负责人John Bambenek就为现场嘉宾揭秘了地下世界的一瞬间以及黑客的基础装备Exploit Kits(攻击工具包),前沿的技术,深入浅出的讲解也获得了现场技术爱好者的阵阵掌声。

360威胁情报中心让安全看得见

目前,网络安全威胁变得越来越复杂和普遍,传统安全手段已不可能识别和抵御所有可能的攻击。在论坛上,多个国家和地区安全厂商认为,政府、企业协同联动,利用威胁情报做防护实战,可帮助国家、运营商甚至大型企业等建立以数据驱动为核心的纵深防护体系。

作为亚太地区信息安全领域规模最大、最专业的年度会议,ISC 2016已经成为亚洲安全行业的风向标,吸引三万安全行业从业者关注。本届以“协同联动、共建安全+命运共同体”为主题的ISC 2016汇聚来自全球67个组织机构的99位权威专家就当前网络安全趋势进行探讨分享。

在ISC 2016中国互联网安全领袖峰会上,360公司董事长周鸿祎提出安全新理念,从网络空间安全角度重新定义“协同”,并宣布360公司将推出威胁情报共享工程,首先开放360全球网络扫描实时监测系统,这将大大提升国家网络安全能力和水平。

本届ISC 2016同时汇集了共14个安全领域的热门议题,包括工业互联网安全、网络安全法治、云计算与大数据安全、互联网安全治理及打击网络犯罪、HackPwn(物联网安全)、移动安全发展、漏洞挖掘与源代码安全、电子取证技术与发展、大数据分析与安全等。历经四届发展,中国互联网安全大会已经成为行业从业者、创业者、安全专业结束人员、企事业单位和机构信息主管、网管员以及安全技术爱好者了解安全行业和技术趋势、把握产业和技术方向、知晓安全人才需求方向、学习最新技术和技能的最大平台。

声明:东方联盟网站刊登/转载此文出于传递更多信息之目的,并不意味着赞同其观点或论证其描述。

- 01-092023年的四大网络风险以及如何应对

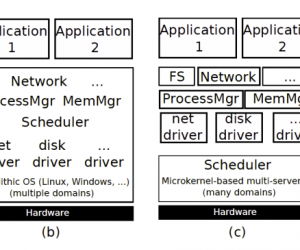

- 01-09操作系统/虚拟化安全知识域:攻击者模型

- 01-09操作系统/虚拟化安全知识域:操作系统及其设计在安全中的作用

- 01-092022年全球勒索赎金TOP 10

- 03-06俄乌冲突快讯:乌克兰网站被攻击数量超十倍

- 02-23开放式银行创新:开发人员与网络犯罪分子之间的竞赛

- 02-23数据泄露后信息会怎样?

- 02-23四个首创 冬奥网络安全“黑科技”面面观

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 12-05亚马逊推出新一代基础模型 任意模态生成大模

- 12-05OpenAI拓展欧洲业务 将在苏黎世设立办公室

- 12-05微软质疑美国联邦贸易委员会泄露信息 督促其

- 12-05联交所取消宝宝树上市地位 宝宝树:不会对公

- 12-04企业微信致歉:文档打开异常已完成修复

粤公网安备 44060402001498号

粤公网安备 44060402001498号