- 首页 > 安全 > 网络安全 > 列表

- 今年6月,工信部向四大运营商发放5G商用牌照,标志着我国正式进入5G商用元年。5G的到来将打开万亿级别的市场空间,成为万物互联的新型关键基础设施,涉及工业物联网、智慧城市、金融、医疗、交通等各大与百姓休戚相关 2019-08-14

- 数据泄露的头条新闻可能会让企业将数据保存在防火墙内,但云平台现在是安全的地方。将来,它可能是唯一的选择。全球云计算安全防护软件市场预计将增长18亿美元,复合增长率为24.8%。考虑到现在被推向云计算的核心业务 2019-08-14

- 2019 年数据泄露事件相关巨额罚金,显示出监管机构对未恰当保护消费者数据的公司企业是越来越严厉了。在英国,万豪酒店集团遭罚 1.24 亿美元,英国航空公司被罚创纪录的 2.3 亿美元,而在美国,Equifax 同意支付至少 2019-08-12

- 要学习PHP反序列漏洞,先了解下PHP序列化和反序列化是什么东西。php程序为了保存和转储对象,提供了序列化的方法,php序列化是为了在程序运行的过程中对对象进行转储而产生的。序列化可以将对象转换成字符串,但仅保 2019-08-12

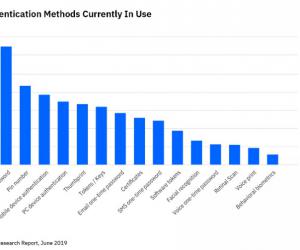

- 密码一直以来存在很多问题,依赖它们进行用户身份认证也是有缺陷的。一段时间以来,这一直是信息安全社区公认的事实,但是密码认证方式仍然无处不在。一项针对200名安全专业人员身份管理计划的研究表明,在设计和实施 2019-08-12

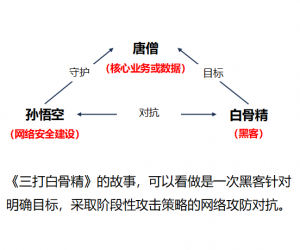

- 《西游记》取经的故事早已家喻户晓,讲的是师徒四人在取经路上遭遇了各类妖(安)魔(全)鬼(隐)怪(患)的故事,种种保护唐僧安全的攻防战让我们大呼过瘾,其中以孙悟空三打白骨精十分精彩。孙悟空与白骨精的攻防战 白骨精 2019-08-11

- 在万物互联时代,全球数据量与日俱增,人们在探究数据价值的同时也打开了数据安全这个潘多拉魔盒。一、为什么传统网络安全在数据安全时代开始失效?虽然已经部署了周全的网络安全措施,但数据 2019-08-01

- 并发队列的选择Java的并发包提供了三个常用的并发队列实现,分别是:ArrayBlockingQueue、ConcurrentLinkedQueue 和 LinkedBlockingQueue 。ArrayBlockingQueue是初始容量固定的阻塞队列,我们可以用来作为数据库模 2019-08-01

- 俗话说外敌易御,内鬼难防。即使是像苹果这样出了名的保密行家也不例外。6 年前,苹果供应商之一 Jabil 的一名员工在产品发布之前,在保安帮助下从一家工厂偷走了数千个 iPhone 5C 外壳,iPhone 5C 的图片出现在互联 2019-08-01

- 公司企业想从网络流量分析工具 (NTA) 工具中得到什么?高级分析、威胁情报集成、物联网支持 hellip; hellip;说到威胁检测与响应,了解网络行为真的十分关键。企业战略集团 (ESG) 调查显示,87% 的公司企业使用网络流量 2019-08-01

- 旧闻:2018年8月28日,网传华住旗下多个连锁酒店开房信息数据遭泄露售卖。泄露的数据包含汉庭、美爵、禧玥、漫心、诺富特、美居、CitiGo、桔子等酒店用户详细信息。涉及53G华住官网注册资料,大约1.23亿条记录;22.3G 2019-08-01

- 在经典的机器学习领域,特征工程始终占据着核心位置,特征工程的质量高低往往直接决定了机器学习效果的成败。本文概述我们在加密恶意流量检测实践中的特征工程方法流程并分析最终使用的流量特征集合。从广义的角度审 2019-08-01

- 电子邮件安全网关监控企业的入站和出站电子邮件流量,以查找不需要的或恶意电子邮件。这些产品的核心功能是阻止或隔离恶意软件、网络钓鱼攻击和垃圾邮件,很多产品甚至还为出站电子邮件提供数据丢失防护和电子邮件加 2019-08-01

- 加密技术主要是窃贼、国际恐怖分子及其他恶棍干坏事的时候用 这种常见认知并不正确。事实上,很多政府监管机构、技术人员和隐私及安全倡导者都热衷加密。加密已成为在线商务与通信的事实标准,受到世界 2019-08-01

- 为什么需要持久化呢?通常情况下redis的数据全部存储在内存中,数据库一旦故障发生重启数据会全部丢失,即使是在redis cluster或者redis sentinel模式下主从同步数据的恢复仍然需要一段时间。持久化功能在于能够有效地 2019-08-01

- 前言前后端分离的开发方式,我们以接口为标准来进行推动,定义好接口,各自开发自己的功能,***进行联调整合。无论是开发原生的APP还是webapp还是PC端的软件,只要是前后端分离的模式,就避免不了调用后端提供的接口 2019-08-01

- 据Opinion Matters / Egress的一份报告显示,五分之一的受访员工认为数据属于自己,而非公司。绝大多数网络安全措施都侧重于阻止来自外部的恶意窥探公司数据的行为,但员工在不知不觉或故意的情况下也会造成内部数据 2019-08-01

- 近期在公司推广实施安全开发生命周期流程(SDL),基于目前业务的发展,有很多以API形式提供的数据访问接口,为此专门对所有系统的API接口进行了一次梳理,在梳理过程中发现了部分接口存在的安全隐患,包括未授权访问、 2019-08-01

- 自主身份(SSI)是数字身份体系中一个极端的存在。其焦点放在将控制交回用户手中。但SSI不是解决问题的唯一方式。身份领域流传有很多关于自主身份(SSI)的话题。SSI的宗旨就是将用户置于数字身份管理和控制的中心。以用 2019-08-01

- 流量偷跑 成为近期通信行业的新热点。从 我是马甲马老师 的出国流量偷跑乌龙事件,到近期有用户3小时用掉23GB流量,再到某用户1天跑1GB流量的新闻纷纷登上各大新闻客户端。在移动互联网时代 2019-08-01

粤公网安备 44060402001498号

粤公网安备 44060402001498号