- 2022年全球勒索赎金TOP 10

- 2022年的网络世界并不太平,勒索攻击事..

- 发布:01-09 点击:6997℃

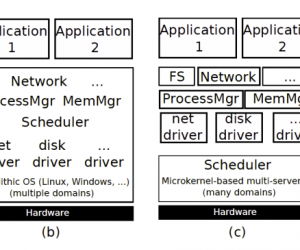

- 操作系统/虚拟化安全知识域:操作

- 在高层次上,操作系统和虚拟机管理程序..

- 发布:01-09 点击:6712℃

- 俄乌冲突快讯:乌克兰网站被攻击

- 监测机构发现乌克兰网站被攻击数量超1..

- 发布:03-06 点击:8597℃

- 四个首创 冬奥网络安全“黑科技

- 图:冬奥闭幕式新华社记者曹灿摄冬奥会..

- 发布:02-23 点击:8457℃

- 数据泄露后信息会怎样?

- 我们现在已经听习惯了——这..

- 发布:02-23 点击:8422℃

- 如何加固基于云端凭据的身份认证

- 如今,云服务已是无处不在了。从商业角..

- 发布:01-18 点击:8522℃

- 为什么代码安全扫描还不足够

- 2017年3月,Equifax公司服务器存储的1..

- 发布:01-18 点击:8258℃

- 净化网络空间 保护信息安全

- 记者从公安部新闻发布会上了解到,&ld..

- 发布:01-18 点击:8813℃

- Log4j爆核弹级漏洞,公司炸锅了.

- 12月9日一直到现在技术圈可谓是炸锅了..

- 发布:12-13 点击:8664℃

- 美军核潜艇机密泄露案:如何防御

- 2021年10月,美国海军核工程师乔纳森&..

- 发布:12-13 点击:8323℃

- DNS污染攻击的危险及预防方法

- 网络世界不断进化发展,网络犯罪手段也..

- 发布:12-13 点击:8538℃

- 思科警告!Windows零日漏洞正在被

- 据thehackernews消息,恶意软件研究员..

- 发布:11-27 点击:8220℃

- 网络攻击有多惨,看看微软的“悲

- 到目前为止,事实证明,2021年对科技巨..

- 发布:11-27 点击:8333℃

- 零信任、微分段:网络安全的进一

- 微分段使用虚拟化技术在网络中创建日益..

- 发布:11-23 点击:8459℃

- 盘点:2021年那些一秒即可破解的

- 据FinancialExpress报道,密码管理服务..

- 发布:11-23 点击:8384℃

- 最受欢迎的网站搭建程序WordPres

- 据bleepingcomputer消息,近期发生了一..

- 发布:11-18 点击:2875℃

- 成人视频网站StripChat数据库泄漏

- 大家浏览“网页”时要注意了..

- 发布:11-18 点击:2978℃

- 春风吹又生,Emotet僵尸网络 “死

- 在被欧洲刑警连根拔除的10个月后,臭名..

- 发布:11-18 点击:2784℃

- 企业在2022年将面临的主要网络安

- 网络攻击者在2021年采用了一些成功的攻..

- 发布:11-18 点击:2837℃

- 安全研究人员在LastPass发现7个跟

- 据外媒报道,一位安全研究人员在LastP..

- 发布:03-02 点击:4347℃

- 基于 Go 编写的恶意软件数量激增

- 网络安全公司Intezer发布了一份报告,..

- 发布:03-02 点击:4286℃

- 网络安全编程:多线程编程基础知

- 线程是进程中的一个执行单位(每个进程..

- 发布:03-02 点击:4557℃

- 解答很重要的IoT风险管理问题

- 考虑到企业网络预计安装的IoT设备数量..

- 发布:03-31 点击:7916℃

- 警惕:各种规模DDoS攻击全面增加

- 根据Neustar的数据,与2018年第四季度..

- 发布:03-31 点击:8166℃

- 网络安全:开启千亿蓝海市场

- 阿里云24日宣布,其IoT安全平台成功通..

- 发布:03-26 点击:8153℃

- “新基建”对网络安全既是机会也

- 24日,由北京网络安全大会主办的&ldqu..

- 发布:03-26 点击:8388℃

- 浅谈甲方企业信息安全建设的方法

- 从目前了解的情况来看,甲方安全团队规..

- 发布:03-04 点击:9820℃

- 下载应用程序前应该注意的3个危险

- 一个应用程序的服务条款不应该轻易同意..

- 发布:03-04 点击:9733℃

- Android三月安全更新将全面修复M

- 谷歌今日重申了让Android智能机保持最..

- 发布:03-04 点击:10062℃

- 网络安全态势感知综述之二

- 摘要上篇文章《网络安全态势感知综述(..

- 发布:02-28 点击:9785℃

- RSA 2020最值得关注的10大安全热

- 在过去的28年中,RSA大会已经成为企业..

- 发布:02-28 点击:9629℃

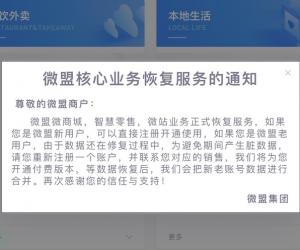

- 微盟删库事故启示录

- 近期热议的微盟系统故障事件,想必大部..

- 发布:02-28 点击:10626℃

- 国内TOP安全厂商如何践行RSAC首倡

- 2月24日-28日,全球信息安全领域风向标..

- 发布:02-28 点击:9875℃

- 面向首席信息官和首席技术官的全

- 人们如今处在信息时代,而面向首席信息..

- 发布:02-28 点击:9983℃

- 企业应该注意的六个云安全问题

- 伴随着云计算、虚拟化等技术的飞速发展..

- 发布:02-28 点击:9742℃

- 公安机关查处了100款违法采集个人

- 12月4日,据“国家网络安全通报中..

- 发布:12-06 点击:15394℃

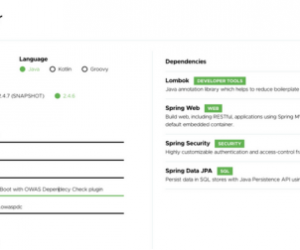

- SpringSecurity原理剖析与权限系

- SpringSecutity和ApacheShiro是Java领..

- 发布:12-06 点击:15432℃

- 数据科学在信任与安全领域的7个典

- 什么是信任和安全?它们在当前世界中扮..

- 发布:12-06 点击:15335℃

- VPN替代品需要具备的五大安全要素

- 账户入侵威胁和性能瓶颈促使公司企业实..

- 发布:12-06 点击:15306℃

- 个人信息和数据泄露风险愈加凸显

- 随着互联网络的飞速发展,个人信息作为..

- 发布:12-06 点击:15390℃

- 创建和管理零信任安全框架

- 传统安全机制假定网络内的身份和设备可..

- 发布:11-11 点击:16605℃

- 信息安全应该懂的NTP服务放大攻击

- 今天主要介绍一下NTP服务放大攻击以及..

- 发布:11-11 点击:16818℃

- 2019年年会暨首届中国数据安全和

- 2019年11月8日,中国信息协会信息安全..

- 发布:11-11 点击:16860℃

- 2020年及以后网络安全将发生四大

- 调查表明科技和市场变化的步伐将在202..

- 发布:11-08 点击:16896℃

- 如何确保您家中的物联网网络正常

- 如果你喜欢方便的生活和更智能的家,物..

- 发布:11-08 点击:16775℃

- 网络管理与网络安全是否该融为一

- 在工作中笔者经常听到一些抱怨,说自己..

- 发布:11-08 点击:16849℃

- 五分之一的中小型企业遭受勒索软

- 根据Datto对1400多名管理中小型企业(S..

- 发布:11-08 点击:16618℃

- 集中式连接将确保企业业务安全

- 人们需要了解云计算的风险以及如何用集..

- 发布:11-08 点击:16571℃

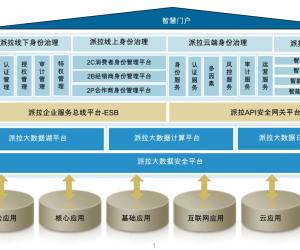

- 派拉软件新一代安全产品矩阵正式

- 近年来,从互联网衍生出来的物联网、车..

- 发布:11-08 点击:16591℃

- 指纹识别的下一代欺骗技术

- 回想起当许多与会者听到“欺骗&r..

- 发布:11-08 点击:16540℃

- 5G手机会变回4G吗?有可能

- 在国新办的发布会上,工信部部长苗圩表..

- 发布:09-24 点击:18178℃

- 5G共建共享:简单“省钱”思维不

- 6月6日,中国5G商用牌照发放后,工信部..

- 发布:09-24 点击:18258℃

- 5G已来,下一个黄金时代属于物联

- 2013年12月4日,工信部正式向三大运营..

- 发布:09-24 点击:18420℃

- 与时俱进,大厂面试之–HTTP/2、

- 前言HTTP/2相比于HTTP/1,可以说是大幅..

- 发布:09-24 点击:18239℃

- 深入原理学习之–TCP长连接与心跳

- 前言可能很多Java程序员对TCP的理解只..

- 发布:09-24 点击:18330℃

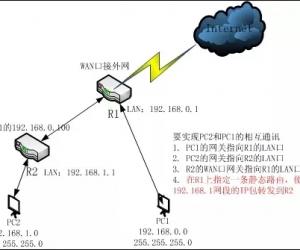

- 不同网段的弱电系统设备之间如何

- 企业随着员工或部门的增多,增加了一个..

- 发布:09-24 点击:18267℃

- 2019数据泄露或勒索软件占据了新

- 最近的数据泄露或勒索软件时间的标题占..

- 发布:08-26 点击:19845℃

- 第7届互联网安全大会北京开幕,全

- 随着万物互联、人工智能、5G等新技术的..

- 发布:08-20 点击:20063℃

- 周鸿祎:360将重返企业安全市场

- 8月19日,以"应对网络战、共建大生态、..

- 发布:08-20 点击:20076℃

- 2019年数据泄露事件激增,怎样防

- 根据RiskBasedSecurity公布的数据,20..

- 发布:08-20 点击:20117℃

- Oracle数据安全:校验Oracle安装

- 概述由于很多用户遭遇到Oracle软件包的..

- 发布:08-19 点击:20284℃

- 数字化热力升级,2019深信服创新

- 数字经济的飞速发展,让数字化创新技术..

- 发布:08-19 点击:19950℃

- 浅谈渗透测试人员职业发展路线

- 引言你有兴趣成为渗透测试工程师吗?如..

- 发布:08-08 点击:20160℃

- 坚持自主创新之路,引领安防行业

- 2019年8月7日,在美丽的华为松山湖溪村..

- 发布:08-08 点击:20143℃

- 频繁数据泄露?企业可能忽视了网

- 数字化时代,数据就像是石油一样珍贵。..

- 发布:08-08 点击:20072℃

- 关键任务加密对企业来说有多重要

- 任何一家企业可能都离不开关键任务技术..

- 发布:08-06 点击:20127℃

- 配错防火墙将形同虚设,反而导致

- 本来是个防盗窗却用来做防盗门,窗比门..

- 发布:08-06 点击:20153℃

- 网络安全必备技能并非你想的那样

- 当提到信息安全时,你会想到什么?我猜..

- 发布:08-05 点击:20025℃

- 网络安全法律法规知多少

- 随着全球各行业数字化的进程不断加速,..

- 发布:08-05 点击:20078℃

- 企业信息安全基础架构

- 以下是人们需要了解的有关企业信息安全..

- 发布:08-05 点击:20101℃

- MyDoom病毒:2019依旧肆虐

- 臭名昭著的MyDoon计算机蠕虫,早在200..

- 发布:08-05 点击:20056℃

- 用了边缘计算,你的数据就真的安

- 采用边缘计算将数据留在本地进行处理,..

- 发布:08-05 点击:20037℃

- 攻防实战:企业需适应网络安全风

- 2019年7月18日,2019年中国网络安全年..

- 发布:08-02 点击:19983℃

- 2019西湖论剑网络安全大会在杭州

- “2019西湖论剑⋅网络安全大..

- 发布:08-02 点击:20040℃

- 航运业缘何成为网络黑客的“唐僧

- 近日,国际航运巨头中远海运美国公司网..

- 发布:08-03 点击:26741℃

- 平昌冬奥会遭俄罗斯黑客攻击 直播

- 东方联盟网2月11日报道韩媒称,平昌冬..

- 发布:02-11 点击:26445℃

- 转发类似标题文章或说说 帐号将面

- 2018年网络安全法再次修订,转发类似标..

- 发布:01-15 点击:25438℃

- 英特尔芯片漏洞有多可怕?黑客三

- 苹果已经证实,它的每一个iPhone,iPa..

- 发布:01-13 点击:26529℃

- 全球最大比特币交易所 再次遭遇黑

- 新闻配图据彭博社报道,全球最大的比特..

- 发布:12-14 点击:24954℃

- 黑客是怎样查找并利用会话固定漏

- 加入东方联盟,让您掌握最前沿的技术1..

- 发布:12-06 点击:24360℃

- 网络世界中的黑客XSS攻击原理

- 加入东方联盟,让您掌握最前沿的技术1..

- 发布:12-06 点击:25355℃

- 渗透测试员如何查找Web服务器漏洞

- 加入东方联盟,让您掌握最前沿的技术1..

- 发布:12-06 点击:25349℃

- 如何保障Web服务器的黑客安全防御

- 加入东方联盟,让您掌握最前沿的技术,..

- 发布:12-05 点击:24253℃

- 黑客高手如何制造缓冲区溢出

- 首先将参数压入堆栈,然后保存指令寄存..

- 发布:12-05 点击:25029℃

- 黑客利用缓冲区溢出攻击原理

- 缓冲区溢出的攻击之所以危险是因为它可..

- 发布:12-04 点击:24798℃

- 最新黑客E-mail炸弹攻击的原理和

- E-mail炸弹的原理E-mail炸弹是一种在网..

- 发布:12-04 点击:25068℃

- 专家教你如何防范黑客DDoS攻击

- 主机上的设置关闭不必要的服务限制同时..

- 发布:11-29 点击:24601℃

- 东方联盟专家:特洛伊木马病毒的

- 主机上的设置关闭不必要的服务限制同时..

- 发布:11-29 点击:24825℃

- 警惕!服务器被黑客DDoS入侵时的

- DDoS的体系结构三层客户/服务器结构,..

- 发布:11-27 点击:24437℃

- 揭开拒绝服务之DDOS破坏性攻击

- 拒绝服务是一种简单的破坏性攻击,攻击..

- 发布:11-23 点击:24215℃

- 黑客如何盗用IP地址来隐藏自己

- 惟一留下马脚的是物理地址有可能被记录..

- 发布:11-23 点击:25439℃

- 黑客常用七种分布式拒绝服务攻击

- 揭秘黑客常用七种分布式拒绝服务攻击手..

- 发布:11-23 点击:24531℃

- WiFi真不要乱连 看看黑客是如何

- 为什么可疑WiFi不要乱连接,因为黑客高..

- 发布:11-21 点击:23982℃

- 黑客常用端口扫描工具有哪几种?

- SATAN是一个分析网络的安全管理和测试..

- 发布:11-20 点击:25322℃

- 黑客高手揭秘端口扫描的基本原理

- 许多TCP/IP程序可以通过Internet启动,..

- 发布:11-20 点击:24831℃

- 深度揭秘黑客攻击的3个阶段

- 揭秘黑客攻击的3个阶段一.确定目标;..

- 发布:11-15 点击:24386℃

- 揭秘黑客攻击内幕和20个黑客相关

- 一些黑客术语是必需掌握的此外,对于许..

- 发布:11-07 点击:23695℃

- 黑客将马赛克二维码还原 并成功窃

- 据外媒报道,比特币企业家RogerVer在法..

- 发布:11-02 点击:23970℃

- 扫地机器人被曝安全漏洞 黑客可控

- 随着科技的发展,人们的生活正变得越来..

- 发布:11-02 点击:23733℃

- 内部员工揭秘超市11种不可告人内

- 你最容易拿到手的就是商家最想卖的。一..

- 发布:10-31 点击:17621℃