- 火爆全球的边缘计算真有那么香嘛

- 如今,边缘计算在企业IT战略中非常流行..

- 发布:11-18 点击:2656℃

- HTTP1.1 Keep-Alive 到底算不算长

- 本文聊一聊口嗨用语:“长连接、..

- 发布:11-18 点击:2438℃

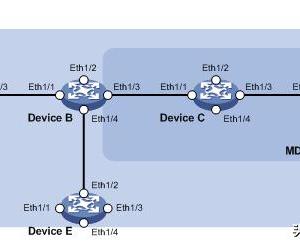

- 手工模拟实现 Docker 容器网络!

- 大家好,我是飞哥!如今服务器虚拟化技..

- 发布:11-18 点击:3216℃

- 关WiFi躲基站 害怕辐射的你又错了

- 没想到都已经2021年,在网上还会出现&..

- 发布:11-18 点击:2362℃

- 勒索软件黑客破坏数据备份的四种

- 距离2021年结束还有不到两个月的时间了..

- 发布:11-18 点击:3109℃

- 安全事件响应计划的五个步骤

- 一些数据泄露事件总是出现在新闻头条中..

- 发布:11-18 点击:3317℃

- 手把手教你如何实现一个简单的数

- 本文,一口君带着大家自己实现一个简单..

- 发布:11-18 点击:5387℃

- 骗子利用Google Ads从假加密货币

- 加密世界充满了危险,骗子们在时刻等待..

- 发布:11-18 点击:3085℃

- 你的企业Wi-Fi速度够快吗?

- 无论您是尝试解决问题,确保带宽密集型..

- 发布:03-02 点击:3975℃

- 如何判断Wi-Fi - 6是否适合你

- 当前,围绕新一代Wi-Fi标准802.11ax(通..

- 发布:03-02 点击:3271℃

- 聊一聊PHY寄存器,你知道它吗?

- 在之前的文章,我们讲解了STM32的网络..

- 发布:03-02 点击:3960℃

- 当卫星互联网真的来到 对你有什么

- 从2015年开始就备受质疑的Starlink卫星..

- 发布:03-02 点击:4109℃

- 影响WiFi速度的不仅是设备老旧 或

- 由于Wi-Fi通过无线电波进行传输,因此..

- 发布:03-02 点击:4681℃

- 5G专网7大部署方案

- 什么是5G专网?5G专网,称为local5Gnet..

- 发布:02-20 点击:3192℃

- 疫情影响下,我国5G建设的危与机

- 2020年是5G产业爆发的起点,突如其来的..

- 发布:02-20 点击:1912℃

- Wi-Fi 6为什么能多人使用而不拥挤

- 2018年年底,Wi-Fi联盟宣布改变Wi-Fi的..

- 发布:02-20 点击:2438℃

- 疫情大考是5G的助推器or绊脚石?

- 一场突如其来的疫情似乎打乱了科技产业..

- 发布:02-20 点击:2104℃

- 5G进程不会被打断,疫情对光通信

- 刚刚过去的春节,新型冠状病毒(COVID-..

- 发布:02-20 点击:2373℃

- 远程办公两周后,你还需要办公室

- 【摘要】如果说工业革命将人们赶到办公..

- 发布:02-20 点击:2389℃

- 网络体检技术大揭秘,OSI七层网络

- 我们接着《网络体检技术大揭秘》的上篇..

- 发布:11-08 点击:2448℃

- IPv4稀缺威胁互联网发展,充满挑

- 欧洲、中东和中亚的区域互联网注册机构..

- 发布:11-08 点击:2127℃

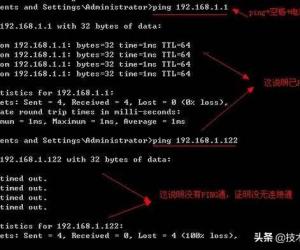

- 网络体检技术大揭秘,三层体检常

- 我们用《网络体检技术大揭秘》上、和《..

- 发布:11-08 点击:2540℃

- 通信安全:哈希、加密、证书、签

- 通信风险窃听风险(eavesdropping):第..

- 发布:10-11 点击:1758℃

- 为云中的数据库创建企业级安全性

- 跨不同平台和云计算提供商托管的数据库..

- 发布:10-11 点击:1448℃

- 网络安全中的AI,炒作与真实并存

- 人工智能(AI)的前景令人信服。给安全经..

- 发布:10-11 点击:1579℃

- 从入门到入土?网安创业2000亿产

- 起疯篇为什么要做网络安全?酷,好找女..

- 发布:10-11 点击:1631℃

- 企业需要优先考虑网络安全项目中

- 尽管治理、风险和合规性通常被视为独立..

- 发布:10-11 点击:2108℃

- 十分钟搞懂HTTP和HTTPS协议?

- 1.什么是协议?网络协议是计算机之间为..

- 发布:09-17 点击:1563℃

- 关于TCP全连接队列和半连接队列

- 在TCP的三次握手中存在着两个队列、ba..

- 发布:09-17 点击:1280℃

- Wi-Fi 联盟推出了 Wi-Fi 6 认证计

- 9月16日,Wi-Fi联盟推出了Wi-Fi6认证计..

- 发布:09-17 点击:1625℃

- 网络延迟是如何产生的?

- 网络延迟网络延迟是指一个IP包从源主机..

- 发布:08-30 点击:1302℃

- Oracle数据安全:校验Oracle安装

- 概述由于很多用户遭遇到Oracle软件包的..

- 发布:08-15 点击:1781℃

- 三大安全策略,帮助企业面对网络

- 有关数据泄露和漏洞的突发层出不穷,这..

- 发布:08-15 点击:1189℃

- 将安全数据置于公共云中的更多理

- 数据泄露的头条新闻可能会让企业将数据..

- 发布:08-14 点击:1156℃

- 5G商用提速 网络安全市场规模将达

- 今年6月,工信部向四大运营商发放5G商..

- 发布:08-14 点击:1305℃

- 大数据时代的用户数据隐私保护

- 近年来,用户信息安全问题是公众关切的..

- 发布:08-14 点击:1083℃

- 黑帽2019:安全专家必须了解政府

- 在黑帽2019年的两次会议上,现任哈佛大..

- 发布:08-14 点击:1207℃

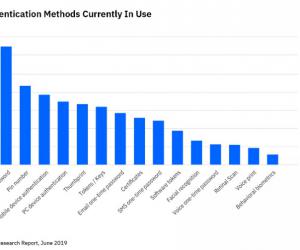

- 无密码身份认证即将来临 但面临4

- 密码一直以来存在很多问题,依赖它们进..

- 发布:08-12 点击:1062℃

- PHP反序列化漏洞简介及相关技巧小

- 要学习PHP反序列漏洞,先了解下PHP序列..

- 发布:08-12 点击:1031℃

- 亿级美元已是常态:迄今为止损失

- 2019年数据泄露事件相关巨额罚金,显示..

- 发布:08-12 点击:999℃

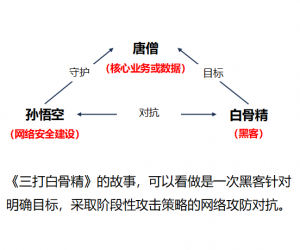

- 《西游记》取经的故事,看网络威

- 《西游记》取经的故事早已家喻户晓,讲..

- 发布:08-11 点击:2150℃

- SSI身份体系中一个极端的存在

- 自主身份(SSI)是数字身份体系中一个极..

- 发布:08-01 点击:933℃

- 黑客安全专家告诉你,加密的现实

- 加密技术主要是窃贼、国际恐怖分子及其..

- 发布:08-01 点击:848℃

- 特征工程之加密流量安全检测

- 在经典的机器学习领域,特征工程始终占..

- 发布:08-01 点击:993℃

- 东方联盟揭秘大数据安全

- 旧闻:2018年8月28日,网传华住旗下多..

- 发布:08-01 点击:950℃

- 网络流量分析工具六大必备功能

- 公司企业想从网络流量分析工具(NTA)工..

- 发布:08-01 点击:999℃

- 简析认证加授权如何使API更安全

- 近期在公司推广实施安全开发生命周期流..

- 发布:08-01 点击:1028℃

- 为什么61%的CIO认为员工会恶意泄

- 据OpinionMatters/Egress的一份报告显..

- 发布:08-01 点击:950℃

- 前后端API交互如何保证数据安全性

- 前言前后端分离的开发方式,我们以接口..

- 发布:08-01 点击:895℃

- 有效避免数据丢失!Redis持久化方

- 为什么需要持久化呢?通常情况下redis的..

- 发布:08-01 点击:902℃

- 5个做法帮你选择正确电子邮件安全

- 电子邮件安全网关监控企业的入站和出站..

- 发布:08-01 点击:888℃

- 苹果数据泄漏:内鬼频出,这是库

- 俗话说外敌易御,内鬼难防。即使是像苹..

- 发布:08-01 点击:828℃

- 秒杀系统:并发队列 接口设计 并

- 并发队列的选择Java的并发包提供了三个..

- 发布:08-01 点击:1061℃

- “零信任”安全体系架构和实践

- 在万物互联时代,全球数据量与日俱增,..

- 发布:08-01 点击:922℃

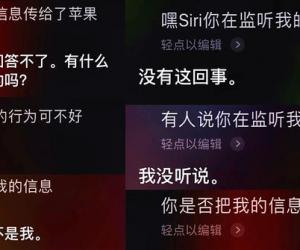

- Siri:谁敢调戏我,我就把谁的隐

- 调戏Siri,已经成了苹果设备用户不可缺..

- 发布:08-01 点击:2007℃

- 另类攻击的下一个目标 企业电话系

- 手机电话诈骗令人深恶痛绝,而企业电话..

- 发布:08-01 点击:990℃

- 严防僵尸网络 如何让自家路由器更

- 虽然平时我们不觉得无线路由器是个重要..

- 发布:08-01 点击:927℃

- 一种混合加密方案在软件授权中的

- 拥有知识产权的软件一般采取软件保护手..

- 发布:08-01 点击:934℃

- 最好的移动安全计划:先检查风险

- CIO们如何实施***的移动安全?CTONielN..

- 发布:08-01 点击:895℃

- 警惕手机病毒成偷跑流量“陷阱”

- “流量偷跑”成为近期通信行..

- 发布:08-01 点击:993℃

- 大数据安全问题频发 如何应对是关

- 这是明确的大数据时代,但它不一定是保..

- 发布:08-01 点击:880℃

- 优化云安全的三个要素:设备保护

- 如今,许多***信息安全官呼吁人们需要..

- 发布:08-01 点击:888℃

- 在云中存储数据时的安全注意事项

- 云计算技术并没有花费很长时间成为全球..

- 发布:08-01 点击:929℃

- 企业将业务迁移到云端需要新的IT

- 随着组织致力于获得通过云计算转型实现..

- 发布:08-01 点击:890℃

- Kali Linux黑客攻防视频教程Wifi

- 东方联盟KaliLinux黑客攻防之Wifi无线..

- 发布:05-23 点击:7993℃

- 如何防止黑客幽灵般洪水袭击

- 中国黑客教父郭盛华教你如何防止黑客幽..

- 发布:01-17 点击:7587℃

- 著名分布式系统都有哪些特点?

- 一个分布式系统,一组独立的计算机展现..

- 发布:12-22 点击:4882℃

- 不得不看:黑客必须了解的网络知

- 作为一个最基本的黑客,必须了解相关的..

- 发布:11-06 点击:4520℃

- 韩国军网遭黑客入侵 服务器现渗透

- 韩国军方一名相关人士6日就军部内网被..

- 发布:10-28 点击:2605℃

- 主力资金掀起波澜 网络安全隐患将

- 微软中国在其官网发出提示,“对Windo..

- 发布:02-22 点击:2408℃

- 派出所查开房信息 酒店可追究合作

- 如果酒店因管理不善或员工故意出售导致..

- 发布:01-07 点击:2612℃

- 企业负担得起的无线网络安全方案

- 随着无线网络攻击的增加,对于大多数企..

- 发布:12-21 点击:1800℃

- 如何使用BackTrack破解WIFI无线网

- 你可能已经知道如果你想要加锁自己的W..

- 发布:12-20 点击:1529℃

- 八步骤确保移动设备策略的实效和

- 企业该如何应对移动设备的大举进入,以..

- 发布:12-20 点击:1389℃

- 探秘短信马产业链-从逆向到爆菊

- 0x00楔子近日,小明有了一桩烦心事,扰..

- 发布:12-20 点击:1544℃

- 万科集团某分站文件上传可shell拖

- 天冷了,找个工作过冬啊,看着看着就看..

- 发布:12-17 点击:1429℃

- 关于Linkedin-Intro的钓鱼研究

- 2013年10月28日,我联系了Linkedin的安..

- 发布:12-17 点击:1433℃

- 配置 OpenLDAP 使用 SSL/TLS 加密

- OpenLDAP和OpenSSL简介OpenLDAP是最常..

- 发布:12-17 点击:1411℃

- 深度:关于社会工程学攻击的一次

- 深度:关于社会工程学攻击的一次探索(..

- 发布:12-17 点击:1402℃

- 跨协议通信技术利用

- #什么是跨协议通信#跨协议通信技术(In..

- 发布:12-17 点击:1444℃

- 网络设备漏洞利用与安全加固

- 本文分为两大部分,第一部分通过实例演..

- 发布:12-13 点击:1218℃

- 步步分解APT攻击 浅析四大检测防

- apt攻击是近几年来出现的一种高级攻击..

- 发布:12-13 点击:1293℃

- 学会十种方法保持云计算中的数据

- 当云数据存储这个概念出现时,人们着实..

- 发布:12-13 点击:1278℃

- 路由器、交换机及防火墙漏洞分析

- 远程连接到网络资源已经成为现代企业很..

- 发布:12-12 点击:1068℃

- 我是怎样定位我的陌陌好友

- 由于陌陌的留言板位置数据缓存在用户s..

- 发布:12-12 点击:1474℃

- 浅谈沙盒防御APT攻击

- Begin:最近很多中小型甚至是大型企业..

- 发布:12-12 点击:1232℃

- 如何安全的迁移和维护云服务

- 越来越多的时候,CIO(ChiefInformatio..

- 发布:12-12 点击:1057℃

- [渗透笔记_广外安全小组](肆)

- 我们新开的栏目:【学习笔记】旨在与小..

- 发布:12-12 点击:1129℃

- 运用Ntop监控网络流量

- 网络流量反映了网络的运行状态,是判别..

- 发布:12-09 点击:2151℃

- 网络怎样查漏法

- 网络查漏法,即利用计算机网络的安全脆..

- 发布:12-09 点击:2641℃

- 浏览器的Do not Track (不要跟踪

- 今天晚上在微博看见刺总发了一条微博关..

- 发布:12-09 点击:2664℃

- 对抗模拟浏览器的DDOS攻击

- 基于浏览器的僵尸网络就是DDoS世界里的..

- 发布:12-09 点击:2081℃

- 不容忽视 11个电脑被黑的信号

- 谈到怎样防御和消除电脑的安全威胁,不..

- 发布:12-09 点击:1675℃

- 跨过边界防火墙,我拿菜刀砍内网

- 内网环境一般比较复杂,有时候针对内网..

- 发布:12-09 点击:1746℃

- 代码审计典型语法结构

- 代码执行evalincludepreg_replace重音..

- 发布:12-09 点击:1190℃

- mysql建立ssl安全连接的配置

- 1、环境、IP、安装包:centOS5.4虚拟机..

- 发布:12-09 点击:1208℃

- “安全容器”提供完整安全移动应

- 什么是“安全容器”,它在移..

- 发布:12-09 点击:921℃

- 深度:关于社会工程学攻击的一次

- 在这篇文章中将讨论社会工程学攻击,很..

- 发布:12-09 点击:1139℃

- 学习如何渗透测试VPN和Vlun VPN

- VulnVPN的作者已创建http://www.reboo..

- 发布:12-09 点击:1464℃

- 腾讯安全零距离之大眼——大型网

- 引言对于服务海量用户的互联网公司的安..

- 发布:12-09 点击:1165℃