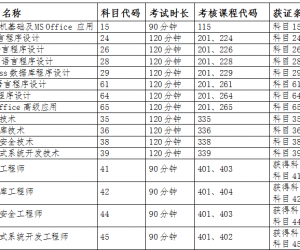

计算机四级信息安全工程师复习范围

1.1网络安全与现状问题

1.1.1网络安全现状

1.1.2典型网络安全问题

1.2网络安全与目标功能

1.2.1网络安全目标

1.2.2网络安全基本功能

1.3网络安全技术需求

1.3.1网络物理安全

1.3.2网络认证

1.3.3网络访问控制

1.4网络安全管理内涵

1.4.1网络安全管理定义

1.5网络安全管理方法与流程

1.6本章小结

二、网络攻击原理与常用方法

2.1网络攻击概述

2.1.1网络攻击概述

2.1.2网络攻击技术的发展演变

2.2网络攻击的一般过程

2.2.1隐藏攻击源

2.2.2收集攻击目标信息

2.2.3挖掘漏洞信息

三、网络安全体系

3.1网络安全体系概述

3.2网络安全体系的原则与内容

3.3本章小结 来源:233网校-计算机四级考试

四、网络安全密码学基本理论

4.1密码学概况

4.2密码体制分类

4.3常见密码算法

4.4杂凑函数

4.5数字签名

4.6安全协议

4.7密码理论的网络安全应用举例

五、物理与环境安全技术

5.1物理安全概述

5.2物理安全常见方法

5.3网络机房安全

5.4网络通信安全

5.5存储介质安全

六、认证技术的原理与应用

6.1认证相关概念

6.2认证信息类型

6.3认证的作用和意义

6.4认证方法分类

6.5认证实现技术

6.6认证技术应用案例

6.7本章小结

七、访问控制技术的原理与应用

7.1访问控制目标

7.2访问控制系统模型

7.3访问授权和模型

7.4访问控类型

7.5访问控制策略的设计与组成

7.6访问控制管理过程和内容

7.7访问控制案例分析

八、防火墙技术的原理与应用

8.1防火墙概述

8.2防火墙技术与类型

8.3防火墙主要技术参数

8.4防火墙防御体系结构类型

8.5防火墙部署与应用类型

8.6本章小结

九、VPN技术的原理与应用

9.1VPN概况

9.2VPN相关技术

9.3VPN典型应用

9.4本章小结

十、漏洞扫描技术的原理与应用

10.1网络系统漏洞概述

10.2漏洞扫描技术

10.3漏洞扫描器组成结构

10.4常用网络漏洞扫描工具

10.5漏洞扫描器安装模式及实例

10.6本章小结

十一、入侵检测技术的原理与应用

11.1入侵检测概述

11.2入侵检测技术

11.3入侵检测系统的组成与分类

11.4入侵检测系统的评估与指标

11.5入侵检测系统的部署方法

11.6本章小结

十二、恶意代码的防范技术原理

12.1恶意代码概述

12.2计算机病毒

12.3特洛伊木马

12.4网络蠕虫

12.5其他恶意代码

12.6本章小结

十三、网络物理隔离技术的原理与应用

13.1网络物理隔离概述

13.2网络物理隔离技术

13.3网络物理隔离典型应用案例

13.4本章小结

十四、网络安全新技术

14.1入侵阻断

14.2网络攻击诱惑

14.3网络攻击容忍和系统生存

14.4可信计算

十五、网络安全技术相关标准

15.1安全标准概述

15.2TCSEC

15.3GB17859

15.4CC标准

15.5BS7799

15.6本章小结

十六、网络安全风险评估技术的原理与应用

16.1网络风险评估概述

16.2网络风险评估过程

16.3网络风险数据的采集方法与工具

16.4网络风险评估工程项目流程

16.5本章小结

十七、Windows系统安全

17.1Windows系统安全概况

17.2Windows系统安全分析

17.3Windows系统安全增强技术方法与流程

17.4Windows2000系统安全增强实例

17.5Windows2000系统常见漏洞与解决方法

17.6本章小结

十八、UNIX/Linux操作系统安全

18.1UNIX/Linux操作系统安全

18.2UNIX/Linux系统安全分析

18.3UNIX/Linux系统安全增强技术方法与流程

18.4Windows2000系统安全增强技术

18.5Linux安全增强实例

18.6UNIX/Linux系统常见漏洞与解决方法

十九、网络路由设备安全

19.1路由器安全概述

19.2路由器物理安全

19.3路由器访问安全

19.4路由器的网络服务安全

19.5路由信息及协议安全

19.6路由器审计和管理

19.7路由器安全测试方法与工具

19.8路由器安全管理增强技术方法

19.9Cisco路由器常见漏洞与解决方法

19.10本章小结

二十、应急响应技术的原理与灾害恢复

20.1应急响应概念

20.2应急小组组成与工作机制

20.3应急方案

20.4应急事件处理流程

20.5应急响应技术与常见实用软件

20.6应急响应案例分析

二十一、实验指导

21.1操作系统弱口令检测软件的安装和使用

21.2网络漏洞扫描软件Nessus的安装和使用

21.3OpenSSH的安装及使用

21.4邮件加密软件PGP的安装和使用

21.5Apache服务器和SSL软件的安装和使用

21.6Linux防火墙软件Iptables的安装和使用

- 07-30 宁夏2019年9月计算机等级考试报考简章

- 07-30 辽宁省2019年下半年全国计算机等级考试网上报名

- 07-30 河北省2019年下半年全国计算机等级考试(NCRE)报名时间

- 07-30 山东省2019年9月计算机等级考试报考通知

- 07-30青海省2019年9月全国计算机等级考试报名公告

- 07-30 西藏2019年9月全国计算机等级考试报考简章

- 07-30 2019年9月全国计算机等级考试报名

- 07-30 新疆2019年9月全国计算机等级(NCRE)考试报名公告

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-21中国产品数字护照体系加速建设

- 04-21上海口岸汽车出口突破50万辆

- 04-21外媒:微软囤货GPU以发展AI

- 04-21苹果手表MicroLED项目停滞持续波及供应链

- 04-21三部门:到2024年末IPv6活跃用户数达到8亿

粤公网安备 44060402001498号

粤公网安备 44060402001498号