安卓反编译揭秘(爱加密系列教程八)

程序员应该学习的签名破解

我们以“XXXX管家”为例,该apk使用了签名保护。我们对apk二次打包后,程序无法运行。原因是程序运行时会获取当前应用签名和官方签名进行对比。如果发现不一致就会终止程序。

下面我们对签名保护进行破解

首先我们需要用到的工具是APK改之理。百度云盘下载:http://pan.baidu.com/share/link?shareid=164149&uk=3291471913#dir/path=%2Fmysoft%2Fapkide

点击”项目”->”打开apk”,反编译apk。

获取应用签名的java代码是:

PackageInfo packageInfo = getPackageManager().getPackageInfo(

"xx.xxx.xx", PackageManager.GET_SIGNATURES);

Signature[] signs = packageInfo.signatures;

其中“Signature” 对应的smali代码是

“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”

我们在改之理

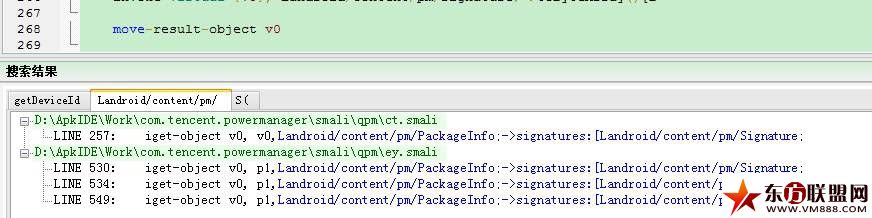

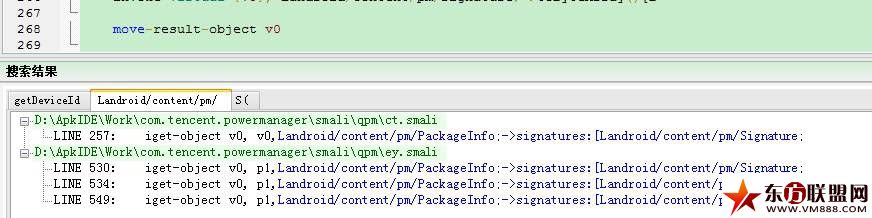

搜索“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”

有两个文件用到了签名。首先看下ct.smali

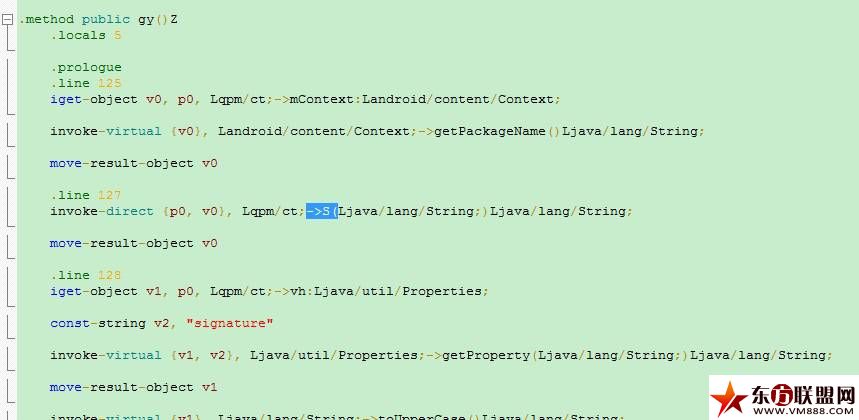

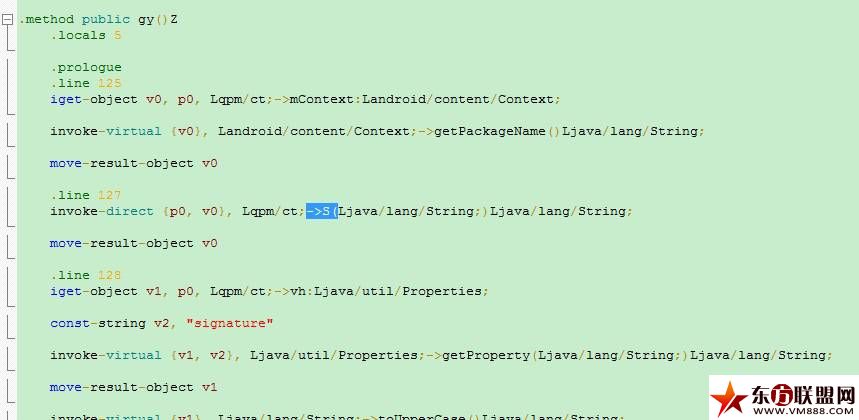

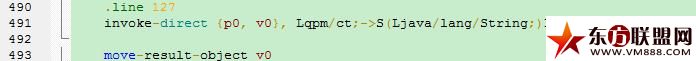

发现这个S(Ljava/lang/String;) 是获取签名的方法。Ctrl+F搜索下“->s(”,看谁调用了s这个方法。搜索后定位到了 gy()方法。返回值是布尔型。

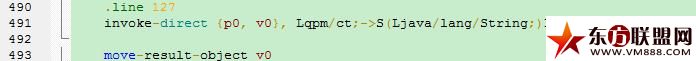

该方法 491行 查询了当前apk的签名,并保存在了v0寄存器里

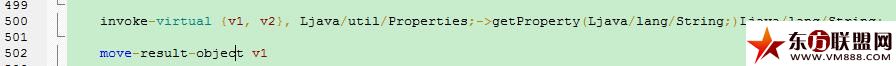

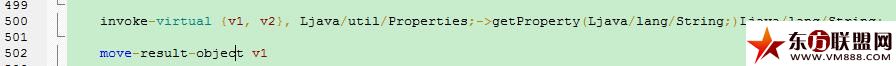

500 行,获取了保存的官方签名,并保存在了v1寄存器里

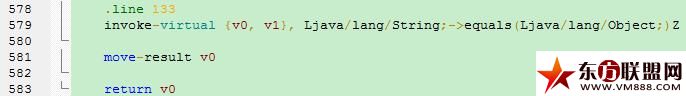

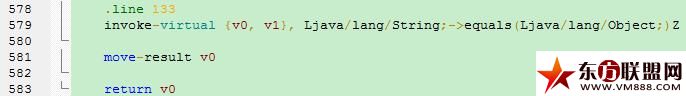

579行,判断v0和v1是否相等。返回值保存在了v0寄存器里

583行,返回了v0

通过分析我们发现这个gy()方法,就是判断签名的地方。我们只需要修改下让该方法返回真,就能突破签名保护。

在581行,强制返回值v0为真

保存,重新编译运行。程序可以正常打开了。

我们以“XXXX管家”为例,该apk使用了签名保护。我们对apk二次打包后,程序无法运行。原因是程序运行时会获取当前应用签名和官方签名进行对比。如果发现不一致就会终止程序。

下面我们对签名保护进行破解

首先我们需要用到的工具是APK改之理。百度云盘下载:http://pan.baidu.com/share/link?shareid=164149&uk=3291471913#dir/path=%2Fmysoft%2Fapkide

点击”项目”->”打开apk”,反编译apk。

获取应用签名的java代码是:

PackageInfo packageInfo = getPackageManager().getPackageInfo(

"xx.xxx.xx", PackageManager.GET_SIGNATURES);

Signature[] signs = packageInfo.signatures;

其中“Signature” 对应的smali代码是

“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”

我们在改之理

搜索“Landroid/content/pm/PackageInfo;->signatures:[Landroid/content/pm/Signature”

有两个文件用到了签名。首先看下ct.smali

发现这个S(Ljava/lang/String;) 是获取签名的方法。Ctrl+F搜索下“->s(”,看谁调用了s这个方法。搜索后定位到了 gy()方法。返回值是布尔型。

该方法 491行 查询了当前apk的签名,并保存在了v0寄存器里

500 行,获取了保存的官方签名,并保存在了v1寄存器里

579行,判断v0和v1是否相等。返回值保存在了v0寄存器里

583行,返回了v0

通过分析我们发现这个gy()方法,就是判断签名的地方。我们只需要修改下让该方法返回真,就能突破签名保护。

在581行,强制返回值v0为真

保存,重新编译运行。程序可以正常打开了。

>更多相关文章

- 10-28怎样设密码不易被黑客破解

- 10-21不要随便连wifi了 你的手机可能已被黑客监听

- 09-30破解软件基本要求

- 09-30揭密软件加密保护技术

- 12-20使用tea算法对数据进行加密

- 12-17Android(安卓) APK文件反编译详解

- 12-17基于水印与电子签名的公开文档保护方法

- 12-09新手菜刀修改

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-21中国产品数字护照体系加速建设

- 04-21上海口岸汽车出口突破50万辆

- 04-21外媒:微软囤货GPU以发展AI

- 04-21苹果手表MicroLED项目停滞持续波及供应链

- 04-21三部门:到2024年末IPv6活跃用户数达到8亿

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号