安卓反编译揭秘(爱加密系列教程四)

【HACK】破解APK并注入自己的代码

请不要去干坏事!

使用工具:

APKTool

提醒:能够正常安装到手机上的APK都是带有签名的(不了解签名的可以百度),APK在破解重新打包后是已经不再拥有签名的,如果想要你破解后的APK能够正常运行请重新签名。

apk其实也就是一个压缩包。我们来看看里边都有什么吧?如下图:

META-INF 是存放签名的文件夹,这里我们不做过头的解释

Res是存放xml配置文件和图片文件,这些文件都是经过加密无法直接查看

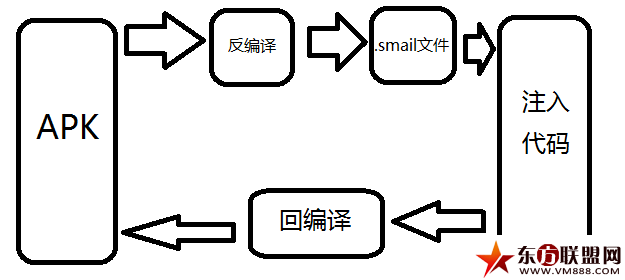

Classes.dex和resources.arc是源码的加密文件,它的具体操作流程如下图:

注意:回编译后的apk是没有签名的,需要签名后才能正常安装。

OK!接下来就是利用apktool工具来反编译和回编译了。它的基本语法如下:

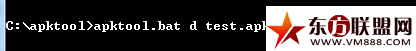

反编译apk:

编译成功之后会生成对于的文件夹,文件夹内部的smali就是源码文件了,如果会davlik(.smail)语法 就能动态注入代码了

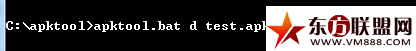

回编译成apk:

回编译后的apk会是在test/dist目录下。注意:回编译后的apk是没有签名的,需要签名后才能正常安装

>更多相关文章

- 10-28怎样设密码不易被黑客破解

- 10-21不要随便连wifi了 你的手机可能已被黑客监听

- 09-30破解软件基本要求

- 09-30揭密软件加密保护技术

- 12-20使用tea算法对数据进行加密

- 12-17Android(安卓) APK文件反编译详解

- 12-17基于水印与电子签名的公开文档保护方法

- 12-09新手菜刀修改

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-01“AI复活”生意的启示与挑战

- 04-01超200万人涌入直播间看卖“云” 上千家企业

- 04-01从虚拟到共生:数字人“花样百出”

- 03-29小米汽车“走进”京东,双方或将深化合作

- 03-29迎广交会,广州白云国际机场优化支付服务示

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号