获取系统用户密码或hash

SAMInside读取系统用户密码

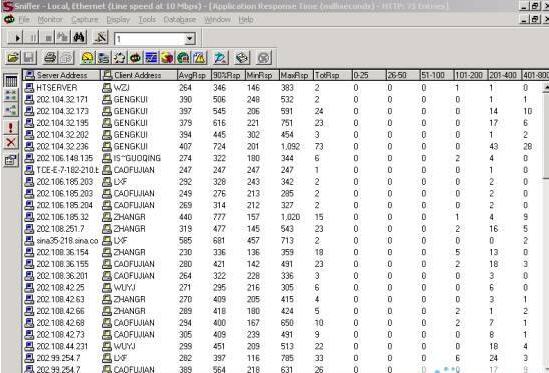

软件界面截图

利用lsass进程导入本地的用户(win7下需要管理员权限)

Win7下测试结果

2003下测试结果

综上所述,这个软件破解密码很不实用啊。但好歹在2003下面把hash列出来了Win7下面有的连hash都没有

Pwdump7这个工具是一个命令行工具Win7下测试直接是空白输出,在2003下能出来hash如果使用脚本来破解的话,那样的话会打开两个在线破解hash的网站,同时打开导出的结果

这是直接使用的显示结果

缺点:密码如果够复杂,彩虹表是破不出来的。

Getpass直接运行的话拿到的是用户名都不全。。。。。。win7 64位下直接程序就挂了。。。。。。

据07大牛说在32位下可以正常使用的,我本地没有32位的,求测试。。。。。

QuarksPwDump直接运行程序,显示如下,win7下的就不截图了,效果是一样的,win7可以用。

挨个试试QuarksPwDump.exe --dump-hash-local Dump下8个账户信息

QuarksPwDump.exe --dump-hash-domain-cached 因为当前不是域环境,所以没Dump出来任何东西

QuarksPwDump.exe --dump-hash-local –outputc:/1.txt 然后结果就导出到1.txt中了

quarkspwdump --dump-hash-local--output-type LC --output c:/1.txt 以LC的类型导出密码文件

Mimikatz软件兼容win7以下内容来自http://www.webshell.cc/3230.html利用mimikatz读取系统密码第一步privilege::debug应该是提升权限到debug权限吧第二步inject::process lsass.exe 绝对路径/sekurlsa.dll注入进程第三步@getLogonPassword 获取密码单独抓密码需要mimikatz_trunk/tools/PsExec.exe

mimikatz_trunk/Win32/mimikatz.exe

mimikatz_trunk/Win32/sekurlsa.dll利用mimikatz开扫雷外挂。。。。。。第一步winmime::infos winmime是运行扫雷的进程名称 可能是读取扫雷信息吧带*号的是雷。。。

>更多相关文章

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 04-21中国产品数字护照体系加速建设

- 04-21上海口岸汽车出口突破50万辆

- 04-21外媒:微软囤货GPU以发展AI

- 04-21苹果手表MicroLED项目停滞持续波及供应链

- 04-21三部门:到2024年末IPv6活跃用户数达到8亿

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号