360安全威胁早期预警:新僵尸网络变种积极传播

24 NOVEMBER 2017 on IoT Botnet, Mirai, ScanMon, New Threat, Botnet Measurement

作者:360网络安全研究院

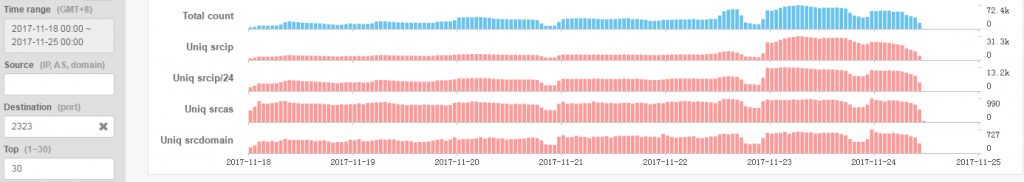

大约60个小时以前,从2017-11-22 11:00开始,360网络安全研究院注意到在端口2323和23上的扫描流量有一个暴涨现象。其中主要扫描者,大约10万个扫描IP地址位于阿根廷,同时360网络安全研究院也注意到大约有5千个IP地址来自国内。分析以后,目前比较确定这是一个新的mirai变种。

根因分析

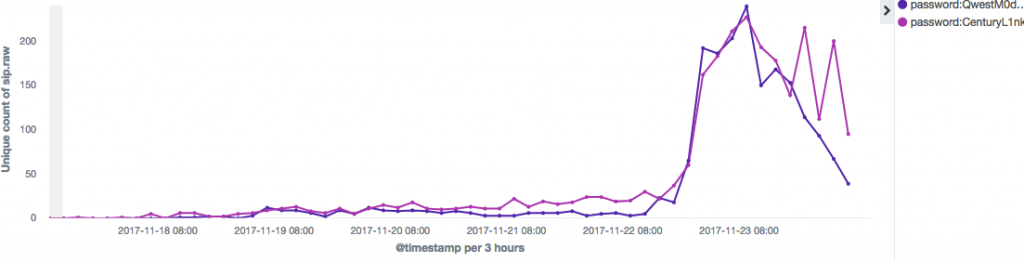

在我们蜜罐中,最近有两个新的用户名密码被频繁使用到,分别是 admin/CentryL1nk 和 admin/QwestM0dem 。值得一提,admin/CentryL1nk 这对用户名密码是针对ZyXEL PK5001Z 调制解调器的,在一份上月底的利用 中被批露。

上述两个用户名密码对,被滥用的初始时间在2017-11-22 11:00附近,在2017-11-23 日间达到顶峰。这个时间曲线与我们在Scanmon上观察到2323/23端口的扫描曲线比较一致。

另外,蜜罐看到的滥用两个用户名密码对的IP地址,与ScanMon上看到的IP来源地址,也有较大重合:

-

admin/CentryL1nk : 748 (66.5%) 对 1125

-

admin/QwestM0dem : 1175 (69.4%) 对 1694

基于以上IP范围重合程度和时间曲线重合程度,我们认为这就是根本原因。

图1 两个正在被滥用的用户名密码对

图2 端口2323上的扫描暴涨

>更多相关文章

首页推荐

佛山市东联科技有限公司一直秉承“一切以用户价值为依归

- 01-11全球最受赞誉公司揭晓:苹果连续九年第一

- 12-09罗伯特·莫里斯:让黑客真正变黑

- 12-09谁闯入了中国网络?揭秘美国绝密黑客小组TA

- 12-09警示:iOS6 惊现“闪退”BUG

- 05-06TCL科技:预计大尺寸面板价格上涨动能有望延

- 05-06新加坡电信Optus任命新首席执行官以重建品牌

- 05-06微软宣布为消费级用户账户提供安全密钥支持

- 05-06当好大数据产业“守门员”(筑梦现代化 共绘

- 04-29通用智能人“通通”亮相中关村论坛

相关文章

24小时热门资讯

24小时回复排行

热门推荐

最新资讯

操作系统

黑客防御

粤公网安备 44060402001498号

粤公网安备 44060402001498号