- 首页 > 资讯 > 安全资讯 > 列表

- 近期热议的微盟系统故障事件,想必大部分人都已经有所关注。截止2月26日中午,微盟官网仍然挂着公告,表示数据还在修复过程中。从2月23日晚间SaaS业务生产环境和数据遭到严重破坏,直到25日核心业务基本恢复,基本不 2020-02-28

- 在过去的28年中,RSA大会已经成为企业和IT安全专业人士的一次全球聚会,有超过43000人和700家厂商聚集在这里展示他们的最新产品,讨论网络安全数据、创新和思想领导力方面的最新创新。但是,今年RSA大会却由于新冠病 2020-02-28

- 摘 要上篇文章《网络安全态势感知综述(一)》对网络安全态势感知的定义、模型构成、意义进行了阐述,本篇则主要对构建网络安全态势感知模型的网络环境感知、态势理解和态势预测三个部分的建模过程和常用方法进行了分 2020-02-28

- 随着互联网络的飞速发展,个人信息作为 大数据 的核心和基础,在各领域中得到广泛应用,其商业价值日益凸显。一些企业在利益驱使下漠视法律,导致随意收集、非法获取、擅自使用甚至滥用个人信息的现象仍 2019-12-06

- 账户入侵威胁和性能瓶颈促使公司企业实现新的网络安全模型。多年来,虚拟专用网 (VPN) 和防火墙的组合,是公司企业寻求安全互联网连接的模型之选。而该模型也历经时间检验,堪称成功典型。然而,边界安全几近消亡的时 2019-12-06

- 什么是信任和安全?它们在当前世界中扮演什么角色?我们经常在许多网站和平台上遇到 信任与安全 这个词。它被要求规范访客和平台之间的交互,以此促使用户的权益得到保障。从电子商务网站到社交网络,都需 2019-12-06

- Spring Secutity和Apache Shiro是Java领域的两大主流开源安全框架,也是权限系统设计的主要技术选型。本文主要介绍Spring Secutity的实现原理,并基于Spring Secutity设计基于RBAC的权限系统。一、技术选型为何把Sp 2019-12-06

- 12 月 4 日,据 国家网络安全通报中心 微信公众号发布,2019 年 11 月以来,公安机关查处整改了 100 款违法违规 APP 及其运营的互联网企业。此次集中整治重点针对无隐私协议、收集使用个人信息范围描述不 2019-12-06

- 2019年11月8日,中国信息协会信息安全专业委员会2019年年会暨首届中国数据安全和治理高峰论坛在北京顺利召开。本届峰会以 数字经济引领发展,安全治理保驾护航 为主题,由中国信息协会信息安全专委会主办 2019-11-11

- 今天主要介绍一下NTP服务放大攻击以及常用的检测预防手段。一、什么是NTP服务放大攻击?NTP放大攻击是一种基于反射的体积分布式拒绝服务(DDoS)攻击,其中攻击者利用网络时间协议(NTP)服务器功能,以便用一定数量的UDP 2019-11-11

- 传统安全机制假定网络内的身份和设备可以被信任,而零信任安全模型则是基于:默认情况下任何内部或外部用户或设备都不可信任。这种零信任概念由Forrester Research于2010年首次提出。在谷歌和思科部署零信任概念之后 2019-11-11

- 如果你喜欢方便的生活和更智能的家,物联网现在一定是不可或缺的一部分,随着通信从设备延伸到设备,物联网将很快像Wi-Fi一样成为家庭中的 必需品 。但是由于物联网的不安全因素较大,因此很容易被网络罪 2019-11-08

- 调查表明科技和市场变化的步伐将在2020年加快,这将影响安全技术、创新、投资以及行业发展。随着2019年将近结束,一些安全分析师开始着手编制一份行业预测清单,描述企业安全技术发生的一些前所未有的变化。这些变化 2019-11-08

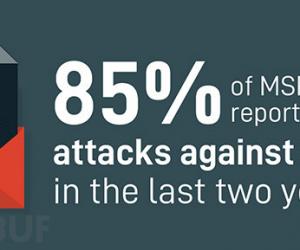

- 根据Datto对1400多名管理中小型企业(SMB)IT系统的MSP(托管服务供应商)决策者的调查,勒索软件仍然是中小型企业常见的网络威胁。中小企业是攻击者的主要目标尽管各种规模的企业都会遭到攻击,但SMB已成为攻击者的主要 2019-11-08

- 在工作中笔者经常听到一些抱怨,说自己的网站又被DDoS攻击了。作为从业者,听到这样的消息实感无奈。多年前就已经有人已经提出了网络实名与攻击溯源,可现在这么多年过去了,DDoS依然攻击依旧。下面就先从DDoS防治这 2019-11-08

- 回想起当许多与会者听到 欺骗 一词时,蜜罐仍然是我想到的第一件事。的确,当欺骗技术在多年前首次出现时,蜜罐是描述欺骗工作方式的最类似技术,因为蜜罐试图欺骗攻击者与其进行交互。但是,自20世纪90 2019-11-08

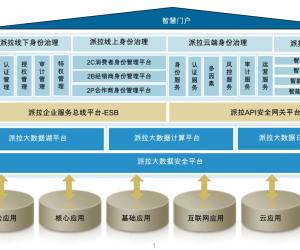

- 近年来,从互联网衍生出来的物联网、车联网、人工智能、区块链、大数据等新IT技术,促使全球进入了全新的大数据时代,过去分散独立的网络变得高度关联、相互依赖,网络安全的威胁来源复杂多变,数据正以惊人的速度积 2019-11-08

- 人们需要了解云计算的风险以及如何用集中化的策略来克服这些风险。云计算为企业提供了无限的发展机会,使企业能够发展和开发服务、应用程序和平台,并选择适合自己的增长速度。尽管云计算为企业提供了前所未有的选择 2019-11-08

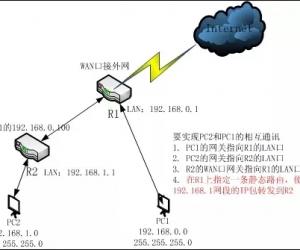

- 企业随着员工或部门的增多,增加了一个路由器,分了两个网段,A子网和B子网处于不同网段,当网络中存在多个路由器时,要求不同路由器下属的子网可以互相通讯,同时又可以通过宽带路由器上网,这如何实现?一、案例情景 2019-09-24

- 前言可能很多 Java 程序员对 TCP 的理解只有一个三次握手,四次握手的认识,我觉得这样的原因主要在于 TCP 协议本身稍微有点抽象(相比较于应用层的 HTTP 协议);其次,非框架开发者不太需要接触到 TCP 的一些细节。其 2019-09-24

航运业缘何成为网络黑客的“唐僧肉”?

航运业缘何成为网络黑客的“唐僧肉”? 平昌冬奥会遭俄罗斯黑客攻击 直播突然黑屏

平昌冬奥会遭俄罗斯黑客攻击 直播突然黑屏 英特尔芯片漏洞有多可怕?黑客三秒可控制你手机

英特尔芯片漏洞有多可怕?黑客三秒可控制你手机 全球最大比特币交易所 再次遭遇黑客DDoS攻击

全球最大比特币交易所 再次遭遇黑客DDoS攻击

粤公网安备 44060402001498号

粤公网安备 44060402001498号